Dans ce dernier chapitre, je vous propose de mettre en œuvre un rôle trop souvent oublié : le contrôle d’accès au réseau. Microsoft propose ce rôle, afin de vous permettre de maîtriser quels équipements peuvent accéder à vos ressources en réseau.

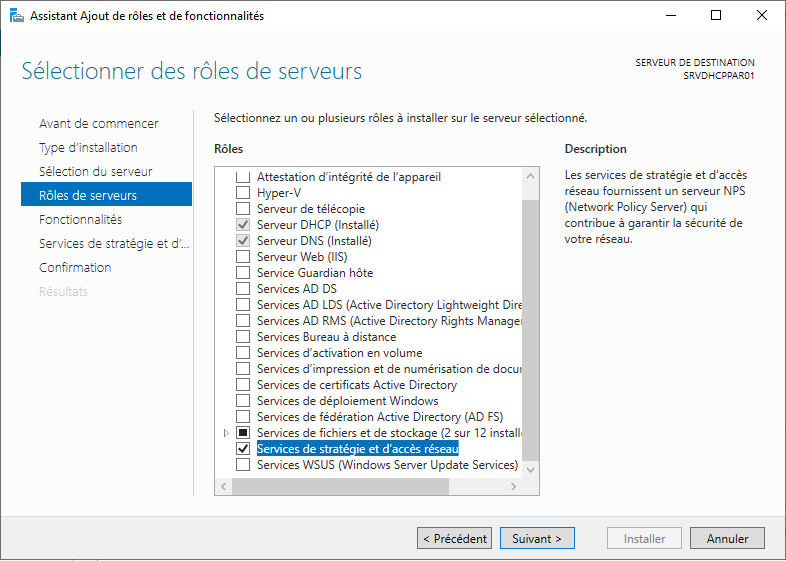

Installez les services de stratégie et d’accès réseau

Le rôle de serveur d’accès au réseau s’installe via les services de stratégie et d’accès au réseau.

Dénommés NPS (Network Policy Server), ces services assurent le contrôle d’accès à votre réseau comme il vous est dit ; ce serveur agit comme un serveur RADIUS (Remote Authentication Dial-in User Service) qui est un protocole permettant justement de vérifier l’identité d’un client, ses droits, et de lui fournir un service (tel que l’accès à un réseau), s’il dispose de tels droits.

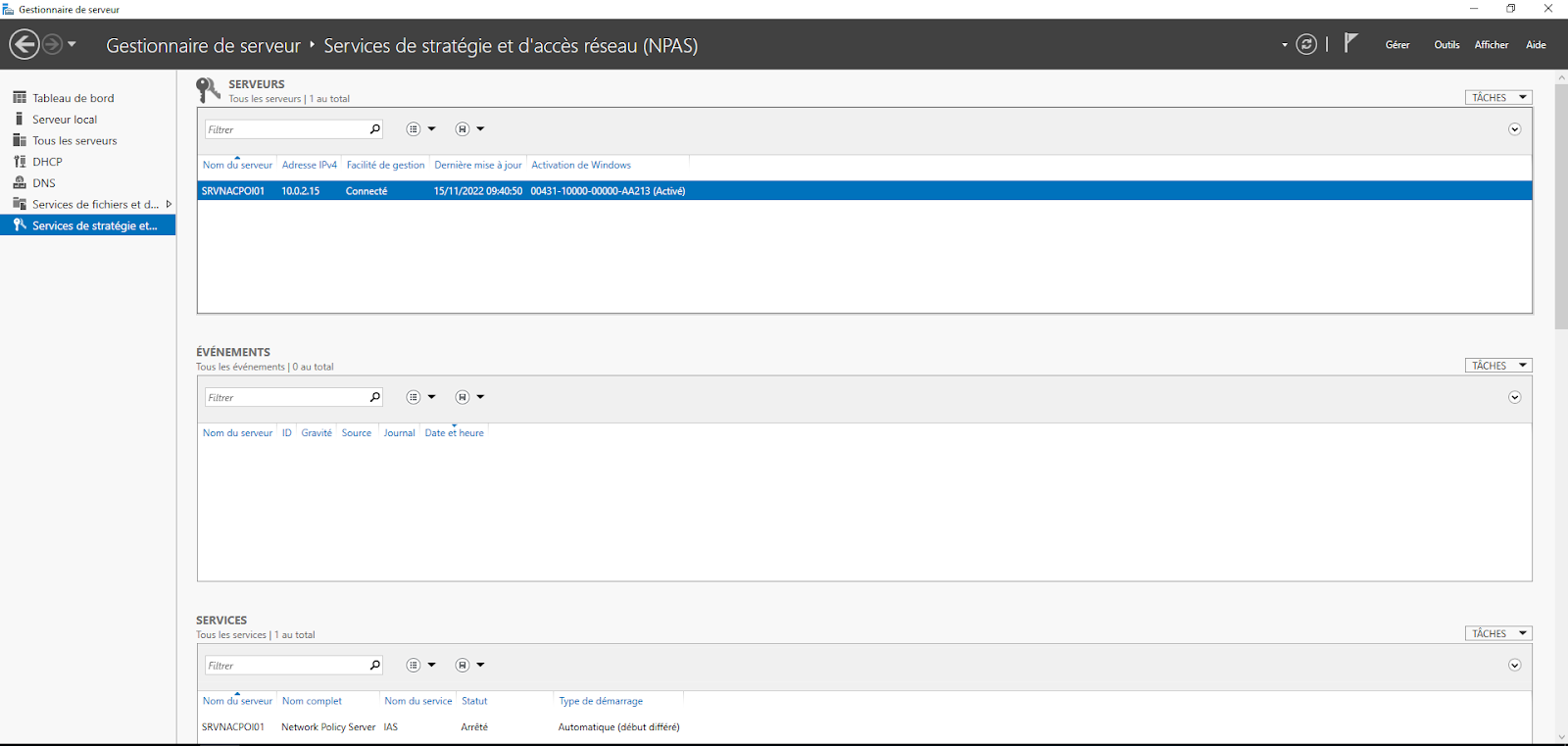

Installez ce rôle (en toute logique, vous ne devriez pas avoir besoin de redémarrer votre serveur). Sélectionnez votre serveur. Ici j’ai nommé mon serveur SRVNACPOI01 : c’est un serveur SRV, pour le contrôle d’accès au réseau NAC (Network Access Control ), et il est le premier (01) serveur situé à Poitiers (POI). Faites un clic droit sur la ligne correspondant à votre serveur et sélectionnez “Serveur NPS” :

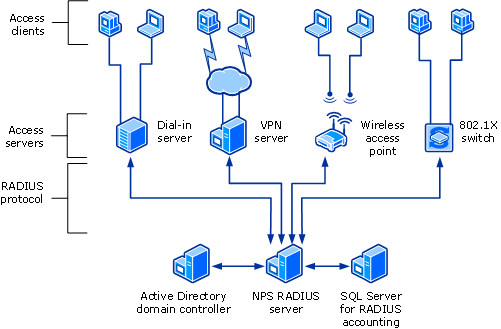

Avant de vous lancer dans l’implémentation de votre contrôle d’accès au réseau, il vous faut maîtriser la terminologie et le fonctionnement de RADIUS (commun à tous les protocoles d’accès).

Rappelez-vous les fondamentaux du contrôle d’accès

Avant tout, il faut identifier les clients. Il faudra donc avoir un client prenant en charge le protocole RADIUS ; l’avantage ici, c'est l’utilisation des technologies Microsoft : vous retrouverez des clients natifs pour chaque rôle de serveur.

C’est donc le cas ici, un poste Windows 10 Professionnel sera donc en mesure d’interroger un serveur RADIUS. À ceci près que le poste client ne sera pas le client RADIUS. En effet, il ne va pas directement demander au serveur d'accès s’il peut accéder au réseau. Pour cela, il devra s’appuyer sur un tiers qui, lui, consultera le serveur RADIUS.

Voici un schéma de fonctionnement du rôle d’accès au réseau de Microsoft.

Le poste client sera donc un suppléant (dans la terminologie RADIUS). Le client RADIUS est alors l’équipement qui fournira l’accès au réseau. Cela peut être un commutateur, un point d’accès Wi-Fi ou un serveur d’accès distant ou VPN.

Comme je ne souhaite pas que vous soyez obligé d’investir dans du matériel, je vous propose de comprendre le fonctionnement au travers, non pas de la mise en œuvre sous Windows, mais via Packet Tracer. Packet Tracer est un outil Cisco, gratuit, qui permet de comprendre rapidement le fonctionnement de RADIUS.

Maquettez le contrôle d’accès au réseau

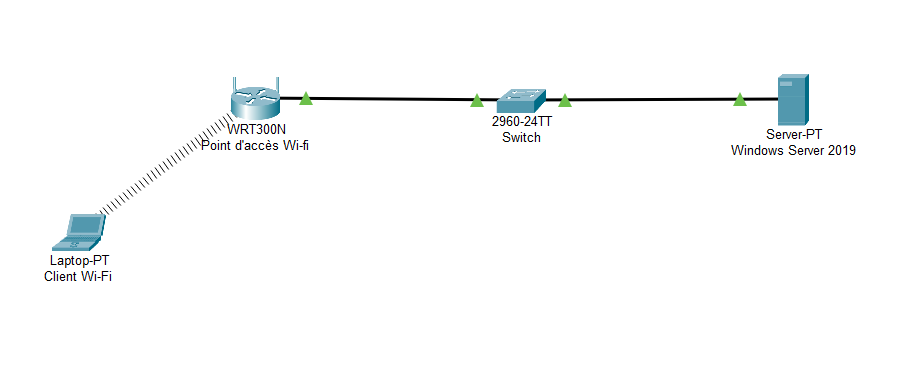

Lancez Packet Tracer et placez 4 équipements :

Un serveur générique ;

Un commutateur 2960 ;

Un PC portable ;

Un point d’accès Wi-Fi WRT300N.

Connectez votre serveur (FastEthernet0) au commutateur (n’importe quel port), puis le port “Internet” du point d’accès à ce même commutateur.

Il reste maintenant quelques étapes à mettre en œuvre :

Configurer la couche IP sur l’AP (point d’accès Wi-Fi) et sur le serveur ;

Configurer la partie Serveur RADIUS sur le serveur ;

Configurer le client RADIUS sur le point d’accès ;

Mettre une carte Wi-Fi sur le PC portable.

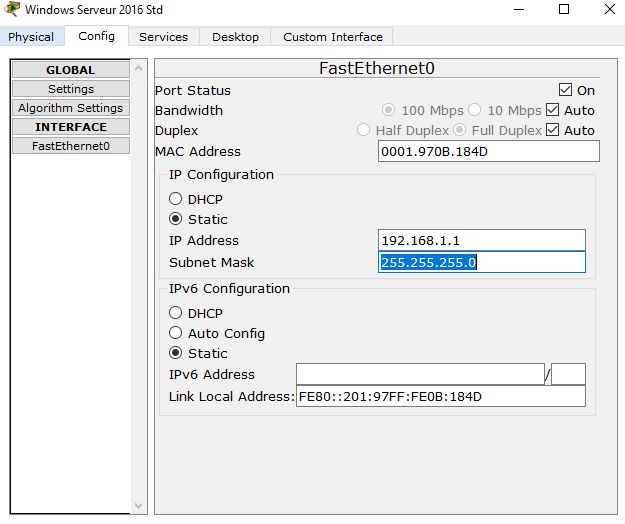

Commençons par le serveur, qui est le plus simple :

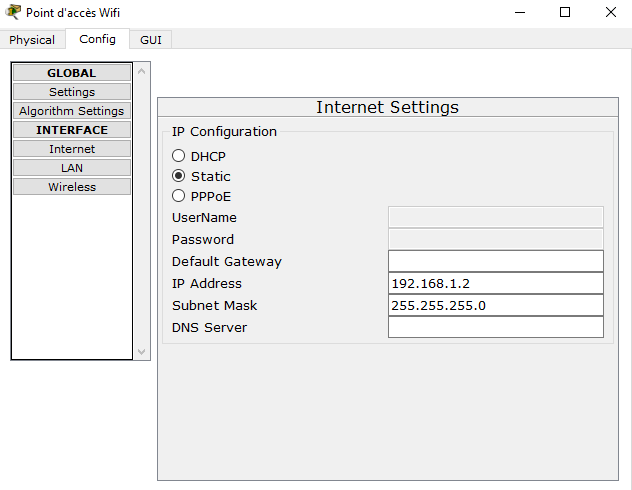

Puis par le point d’accès Wi-Fi en y insérant les configurations réseau ci-dessous :

Maintenant que les configurations IP sont opérationnelles sur ces deux équipements, passez à la configuration du serveur et du client RADIUS :

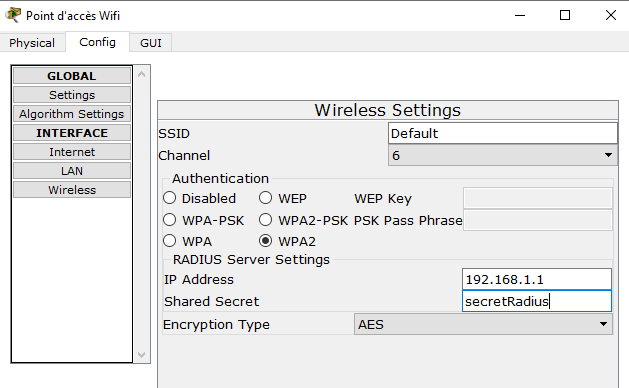

La configuration du client RADIUS est très simple, il suffit de spécifier l’adresse IP du serveur RADIUS et de définir un secret (comme vous voulez sécuriser l’accès Wi-Fi, cela se passe dans la partie “Wireless”) :

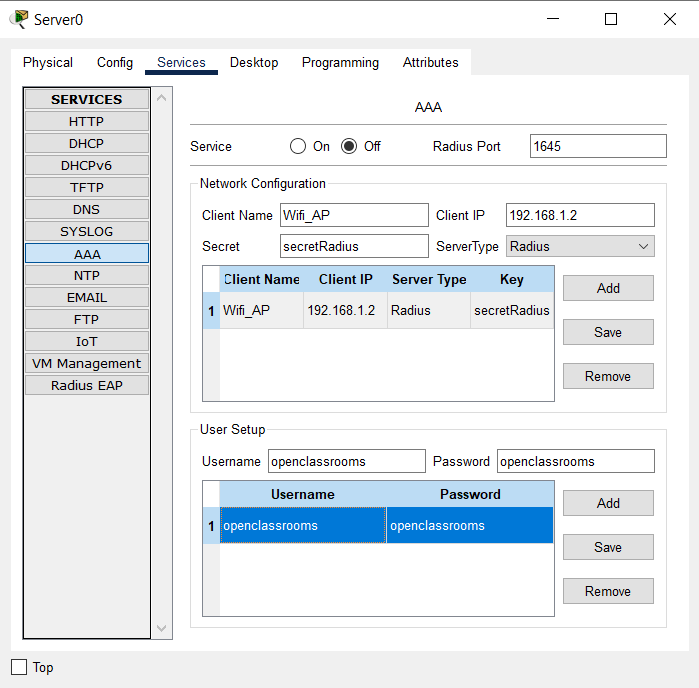

Maintenant, passez à la configuration (très simplifiée dans ce simulateur) du serveur RADIUS, rendez-vous dans la partie “Services”, puis AAA.

Entrez tout d’abord les informations sur le client RADIUS : un nom, son IP et le secret que vous avez entré sur le client. Puis définissez des utilisateurs dans la partie "User Setup" :

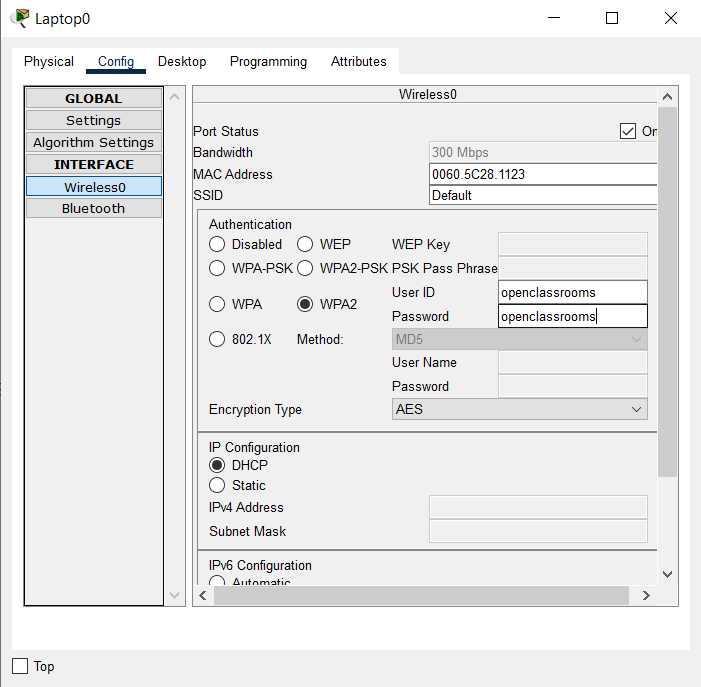

Passez ensuite à la configuration du supplicant (à savoir le PC portable).

Retirez sa carte résea filaire et ajoutez-lui une carte Wi-Fi.

Il ne vous reste qu’à configurer les identifiants définis précédemment :

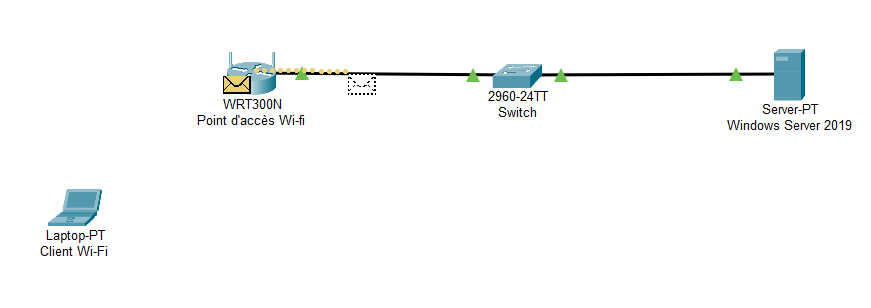

Fermez la fenêtre et attendez que l’authentification se mette en œuvre ; au bout de quelques secondes vous devriez avoir le résultat suivant :

Grâce à cette simulation rapide, vous avez compris comment fonctionne le protocole RADIUS. Vous pouvez alors passer en mode Simulation sous Packet Tracer, et redémarrer le serveur et le client Wi-Fi pour observer les “enveloppes” de données et les différents échanges liés au contrôle d’accès :

Maintenant que votre maquette fonctionne, transposez cela à votre Windows Server.

Si vous disposez de matériel compatible RADIUS, essayez de monter une maquette similaire. Les options étant propres à chaque matériel, je ne peux pas vous montrer où se trouvent les menus, mais comme vous le voyez, la partie Configuration d’un client RADIUS est extrêmement simple.

Transposez votre maquette sous Windows Server

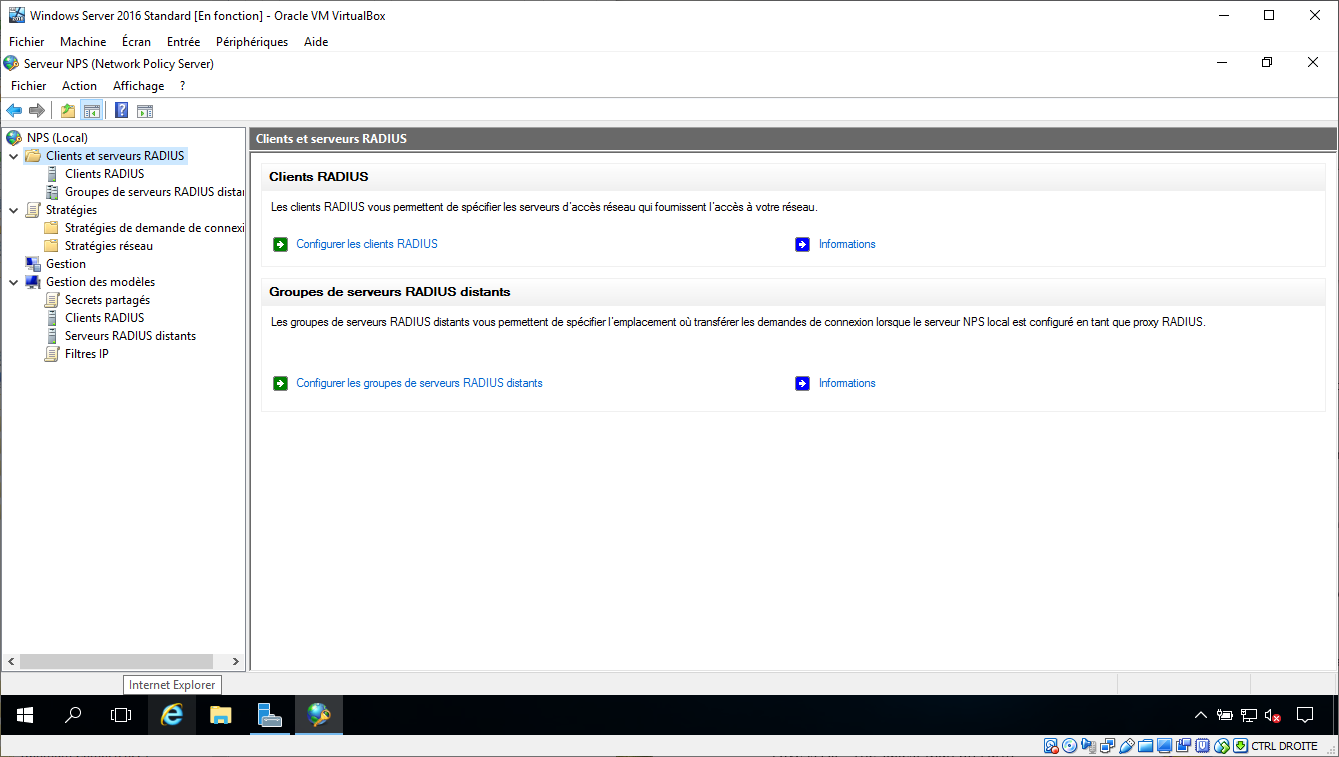

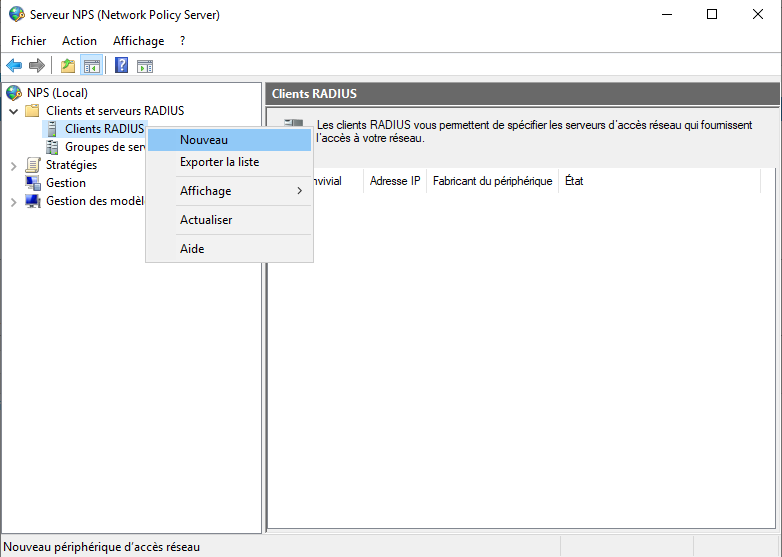

La page de configuration d’un client RADIUS sous Windows est relativement la même que celle de Packet Tracer. Pour la trouver, rendez-vous sur le Gestionnaire NPS (Serveur NPS dans les outils d’administration), et ajoutez un client RADIUS en faisant un clic droit sur “Clients RADIUS” puis “Nouveau” :

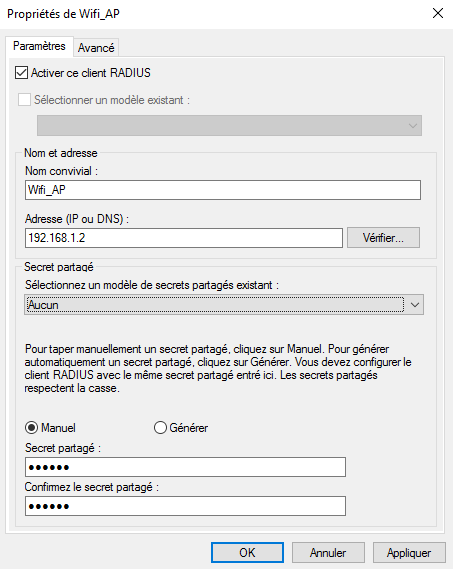

La fenêtre suivante vous permet de configurer votre client :

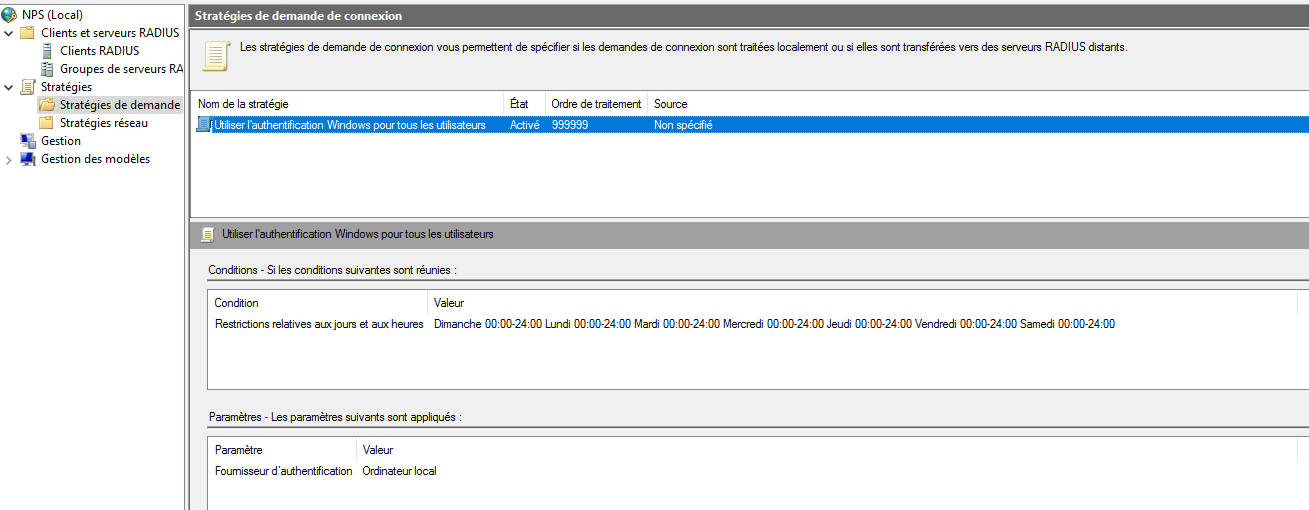

NPS permet, sous Windows Server, d’aller plus loin avec ce mécanisme, et notamment concernant les options sur la vérification de l’identité du client souhaitant accéder au réseau. Cela se trouve sous Windows, à l’emplacement “Stratégies” :

Grâce à ces stratégies, il est possible de spécifier quels types de supplicants peuvent faire des demandes légitimes d’accès au réseau.

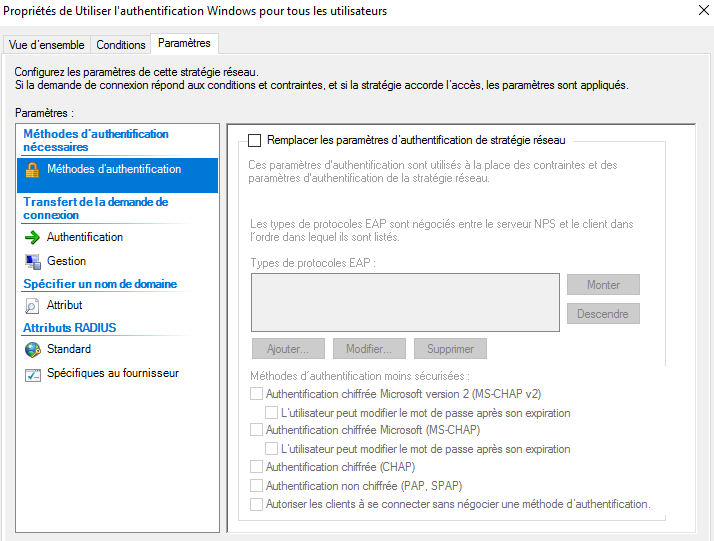

Toutes ces possibilités se trouvent dans l’onglet “Paramètres” des propriétés de la stratégie :

Ensuite, les stratégies réseau vous permettent de spécifier les accès effectifs à accorder aux demandeurs. Ici, j’ai autorisé les accès aux membres du groupe “Utilisateurs” du serveur NPS. Dans un cas réel, ce serait aux utilisateurs membres d’un groupe AD.

Voilà, vous savez tout (ou presque) sur le rôle d’accès au réseau. Libre à vous d’adapter cela en vous basant sur les ressources que je vous propose ci-après.

Allez plus loin

Guide de l’ANSSI sur la mise en place du contrôle d’accès au réseau.

En résumé

Windows Server permet de créer un Serveur RADIUS à travers le rôle d’accès au réseau dit “Serveur NPS”.

RADIUS est un protocole faisant partie de la famille des protocoles AAA permettant l’authentification, l’autorisation et l’audit des accès.

Avec le Serveur NPS de Windows, vous pouvez utiliser de nombreuses options de vérification de l’identité d’un équipement demandant un accès réseau, permettant d’authentifier avec précision les demandes d’accès.

Les types d’accès au réseau peuvent être conditionnés à d’autres options spécifiées dans des stratégies réseaux permettant de limiter la bande passante, les horaires ou même les services accessibles.

Dans la prochaine partie, vous découvrirez tout ce qu’il faut savoir pour installer des services réseaux avancés tels que le service de déploiement, ou encore le service de mise à jour Windows.