Appuyez-vous sur les normes de la sécurité de l’information : ISO, la référence

La sécurité de l’information est un sujet universel qui touche tout type d’organisme soucieux de protéger son activité. Pour établir un vocabulaire commun et assurer une homogénéité internationale, il est devenu nécessaire de construire un cadre normatif. L’Organisme international de normalisation (ISO) s’en est chargé au travers des normes ISO 27000.

Elle permettent aux organismes de concrétiser leur engagement dans la sécurité de l’information et d’asseoir leur crédibilité en donnant lieu à des certifications reconnues et valorisées. Cet engagement est également pris auprès des partenaires et clients de l’entreprise.

Gardez également en mémoire que les normes ISO s’appuient sur les fondamentaux suivants :

une coopération internationale et une représentation égale des pays participants ;

une adhésion volontaire et une approche par consensus ;

une réponse à un besoin existant du marché.

OK, très bien, mais l’analyse des risques SI dans tout cela ?

J’y viens : il existe la norme ISO 27005 dédiée à la gestion des risques (on a de la chance, c’est un nombre plutôt facile à retenir !).

C’est une norme qui explicite les différentes étapes pour conduire une appréciation des risques et leur traitement. Les activités principales de la norme ISO 27005 posent les bases de la gestion des risques :

Établissement du contexte.

Identification des risques.

Estimation des risques.

Évaluation du risque.

Traitement du risque.

Acceptation du risque.

Activités transverses : communication et surveillance.

La norme 27005 est applicable à tout type d’organisme et à tout type de risque SI. Elle fournit les lignes directrices de la gestion des risques en soutien aux exigences du SMSI (Système de management de la sécurité de l’information) exprimées dans la norme ISO 27001.

En bref : comme toute norme ISO, la norme 27005 s’applique dans un cadre qui s’appelle “système de management”, en l’occurrence le SMSI défini dans la norme chapeau : ISO 27001.

Par ailleurs, la norme ISO 27005 s’inscrit dans un cycle d’amélioration continue, ainsi on n’est plus dans une simple appréciation « one-shot » des risques, mais on essaie plutôt de la rendre améliorable et reproductible pour la fois suivante. Le cycle repose sur la roue de Deming (PDCA). Si vous n'êtes pas familier avec cette roue ou que vous avez oublié de quoi il s'agit, un peu de patience, le PDCA sera détaillé plus tard.

Enfin, étant donné que la norme IEC 27005 ne fournit pas de méthode d’analyse des risques SI spécifique, il appartient à chaque organisme de choisir la méthode qui correspond le mieux à son contexte, y compris une méthodologie développée en interne, s’il est prouvé que les résultats sont comparables et reproductibles.

Il ne faut pas confondre les normes qui répondent surtout au “Quoi” et au “Pourquoi” (= les normes ISO) avec les méthodologies qui répondent au “Comment”. Je vous propose justement de nous attarder sur quelques méthodologies.

Découvrez différentes méthodologies d’analyse des risques

Parmi les méthodologies d’analyse des risques les plus connues, nous pouvons citer de manière non exhaustive : EBIOS, MEHARI ou encore OCTAVE.

La méthode EBIOS

C’est une méthode publiée par la Direction centrale de la sécurité des systèmes d’information (DCSSI) en France en 1995.

Depuis 2018, la méthodologie EBIOS a pris un nouveau virage avec une nouvelle version, “EBIOS Risk Manager”. Pour la découvrir, la comprendre et la mettre en application, rendez-vous directement sur le site de l’Agence nationale de la sécurité des systèmes d’information (l'ANSSI), c’est une excellente source d’information :

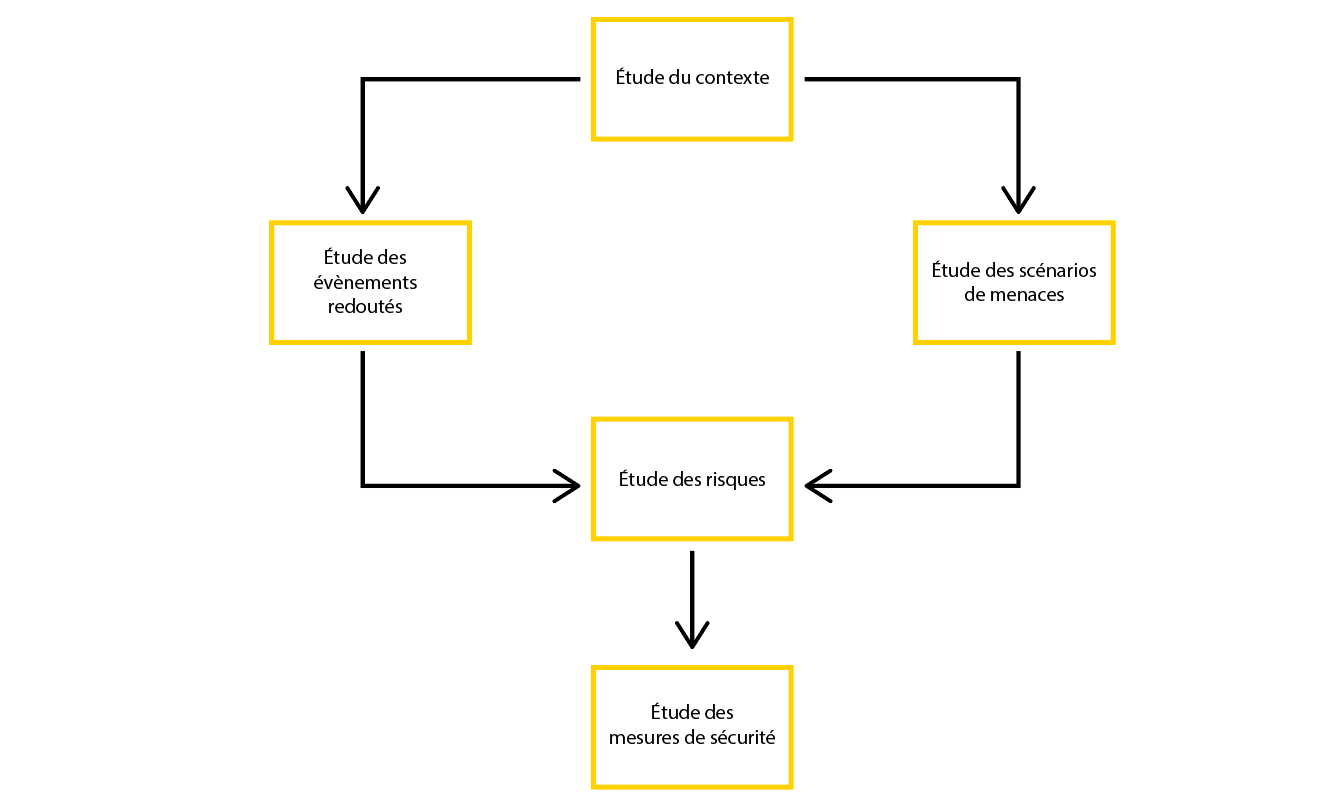

“ La méthode EBIOS Risk Manager se distingue par une approche qui réalise une synthèse entre conformité et scénarios. Elle se fonde sur un socle de sécurité solide, construit grâce à une approche par conformité. La démarche par scénarios vient solliciter ce socle face à des menaces particulièrement ciblées ou sophistiquées, qui prennent en compte l’écosystème métier et technique dans lequel l’organisation ciblée évolue.”

Source : ANSSI

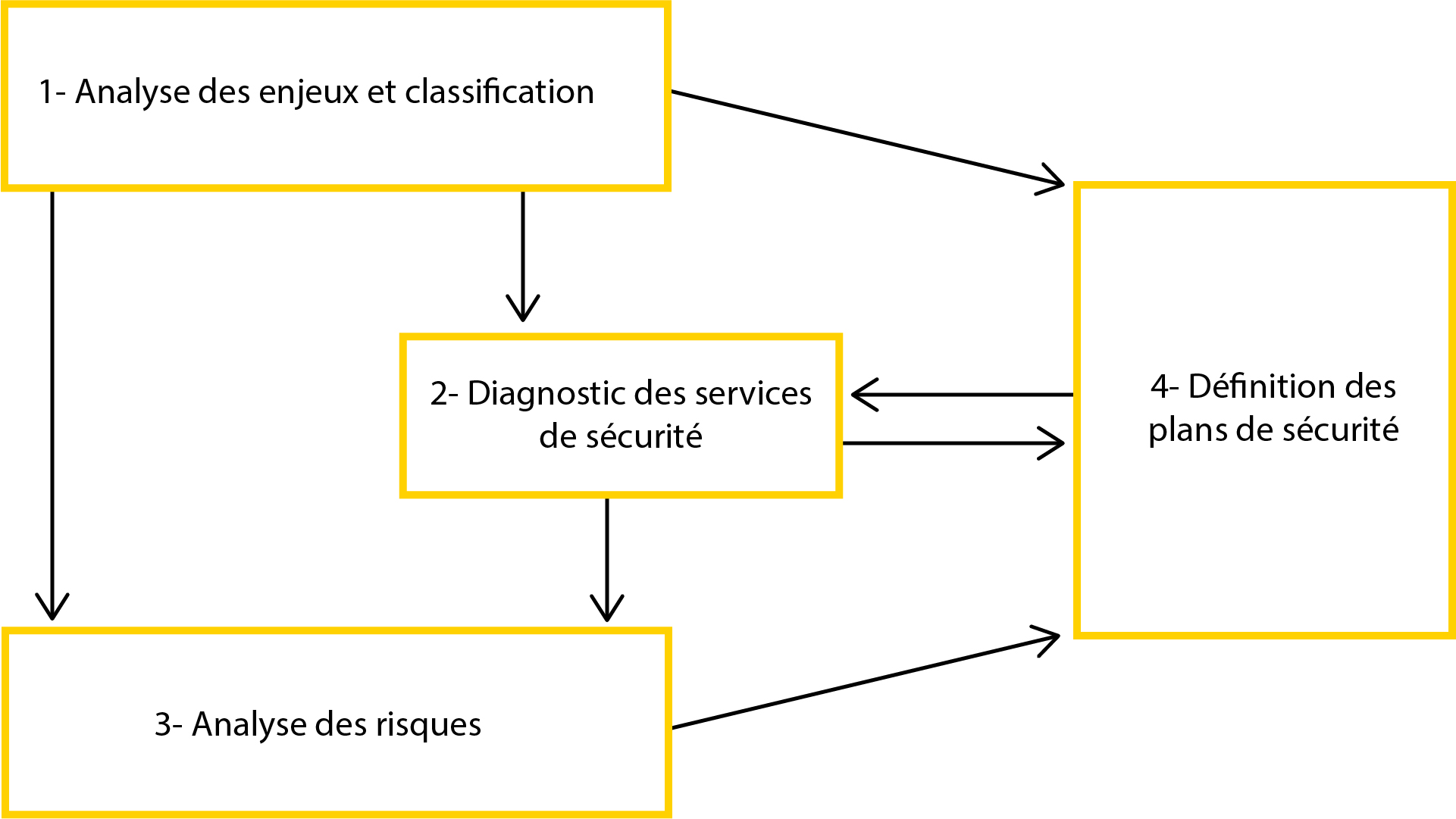

La méthode MEHARI

Elle est développée et maintenue depuis 1995 par le CLUSIF (Club de la sécurité de l’information français) et reprend et remplace les méthodes MELISA et MARION.

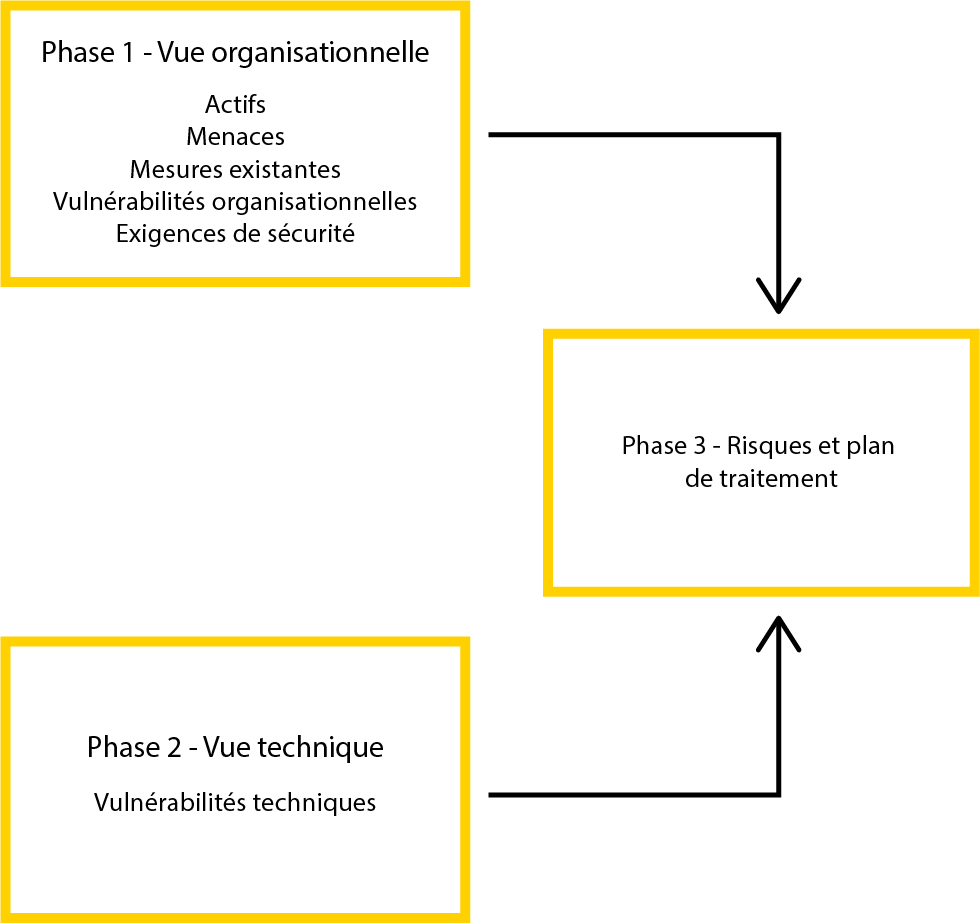

La méthode OCTAVE

Elle fut produite par le Software Engineering Institute (SEI) de l’université Carnegie Million de Pittsburgh aux USA en 1999.

Ebios, Mehari, Octave, OK... mais dans quel cas choisir telle ou telle méthode ?

Pour vous guider dans votre sélection, voici un tableau comparatif de mise en œuvre des trois solutions présentées (EBIOS, MEHARI et OCTAVE) :

| OCTAVE | MEHARI | EBIOS |

Documentation | Disponible en téléchargement gratuit | Disponible en téléchargement gratuit | Disponible en téléchargement gratuit |

Outil | Logiciel d’appui à la démarche payant | Manuel de base inclus et gratuit. Outil additionnel développé par le CLUSIF | Logiciel en téléchargement gratuit |

Objectif | Analyse de risques | Analyse de risques Tableau de bord Indicateurs Maturité SSI | Analyse de risques Maturité SSI |

Complexité d’implémentation | Élevée : Convient aux petites structures, aide externe recommandée | Medium : Demande un logiciel et des feuilles de calcul dédiées | Nulle : Club d’experts et base de connaissances à disposition |

Sachez qu’il existe également d’autres critères de choix possibles, tels que :

la qualité de la documentation existante ;

l’origine géographique (la culture d’un pays influe sur le fonctionnement interne de l’organisme) ;

la langue utilisée (il est primordial de maîtriser parfaitement les concepts employés) ;

la taille de l’organisme ;

les ressources humaines et matérielles nécessaires.

Je vous invite donc à bien prendre le temps de découvrir les méthodologies avant de choisir la vôtre, pour être sûr qu'elle corresponde bien à votre besoin et à celui de votre entreprise !

En résumé :

l’analyse des risques en système d’information s’appuie sur le cadre normatif ISO 27005 ;

ce cadre ne possède pas de dimension légale, mais apporte une confiance et une légitimité à un organisme certifié ;

soyez créatif : aucune méthode d’analyse des risques n’est imposée, tant que celle employée est compatible avec la norme ISO 27005 ;

cependant, si l’inspiration vous manque, vous pouvez toujours vous appuyer sur des méthodologies existantes et conformes ISO 27005, telles que EBIOS, MEHARI ou OCTAVE.