Cette catégorie s'intéresse aux manquements dans la collecte, l'analyse et le suivi des logs (journaux) d'activité, qui sont fondamentaux pour la détection et la réponse aux incidents de sécurité.

Découvrez un cas de manque de journalisation et surveillance

L'affaire Vault 7, révélée par WikiLeaks le 7 mars 2017, a secoué le monde de la cybersécurité et de l'espionnage. Cette fuite massive de données classifiées a dévoilé des informations sensibles sur les activités de la Central Intelligence Agency (CIA) des États-Unis.

Une analyse complète et poussée de Vault 7 a permis de mettre en avant des failles de sécurité existantes dans des produits Apple, Cisco ou encore dans des services de messagerie.

Ces failles étaient connues et potentiellement exploitées par la CIA. L'incident Vault 7 souligne l'importance cruciale de la journalisation et du monitoring dans la cybersécurité. La collecte, l'analyse et la surveillance des logs sont des outils indispensables pour prévenir les fuites de données, détecter les intrusions, et réagir rapidement en cas de cyberattaques.

Activez les fonctions de journalisation

Chaque entrée de log (ou journalisation) contient généralement des informations telles que la date et l'heure de l'événement, le type d'événement, le statut de l'opération et des détails sur l'entité impliquée dans l'événement (comme un utilisateur ou un processus système).

Quelle sera l’utilité d’activer la journalisation pour mon application web ?

Ces logs peuvent être utilisés pour diverses fins, notamment le débogage de problèmes, la surveillance de la performance, la conformité aux normes réglementaires, et surtout, la détection et la réaction aux incidents de sécurité.

Cette journalisation permet plusieurs choses :

Détection des incidents de sécurité : Les logs permettent d'identifier des activités suspectes ou malveillantes en enregistrant des tentatives d'accès non autorisées, des modifications inattendues de fichiers ou de configurations et d'autres anomalies.

Audit et conformité : Les logs fournissent des preuves essentielles pour les audits de conformité réglementaire. Ils prouvent que les contrôles de sécurité sont en place et fonctionnent correctement.

Analyse post-incident : Après une violation de sécurité, les logs sont souvent l'une des premières sources utilisées pour comprendre ce qui s'est passé, comment l'incident a été déclenché, et quels systèmes ont été affectés.

Amélioration continue : L'analyse régulière des logs aide à identifier les tendances et les vulnérabilités potentielles, permettant ainsi aux organisations d'améliorer continuellement leurs mesures de sécurité.

Support et maintenance : Les logs aident à diagnostiquer et résoudre les problèmes techniques, en fournissant un aperçu détaillé des performances du système et des erreurs éventuelles.

La journalisation est un élément fondamental de la gestion et de la sécurisation de vos systèmes informatiques. Elle doit être activée et gérée correctement pour assurer que les données enregistrées sont complètes, précises et utiles. Dans la prochaine section, nous aborderons comment détecter proactivement les attaques à l'aide des systèmes de journalisation et de surveillance.

Cela va-t-il me permettre de vérifier si une CVE relative aux services de mon application est exploitée ou a été exploitée ?

Prenons l’exemple de la CVE-2021-41773 que nous avons vu dans le chapitre “Utilisez des composants durcis et à jour”.

Avec un système de journalisation, vous pouvez savoir précisément si votre serveur web apache a déjà été exploité par cette vulnérabilité. En effet, comme inscrit dans l’article de blog produit par Qualys, l’attaquant va chercher à parcourir les dossiers et fichiers présents au sein de votre serveur web en utilisant une requête web comme :

https:///monapplicationweb.com/cgi-bin/.%2e/.%2e/.%2e/.%2e/etc/passwd

Il vous suffira de chercher dans le fichier de log d’apache “access.log” si ce type de requête est présente en utilisant par exemple la commande grep 'cgi-bin/.%2e/.%2e/.%2e/.%2e/etc/passwd' access.log` .

Détectez proactivement les attaques grâce au SOC

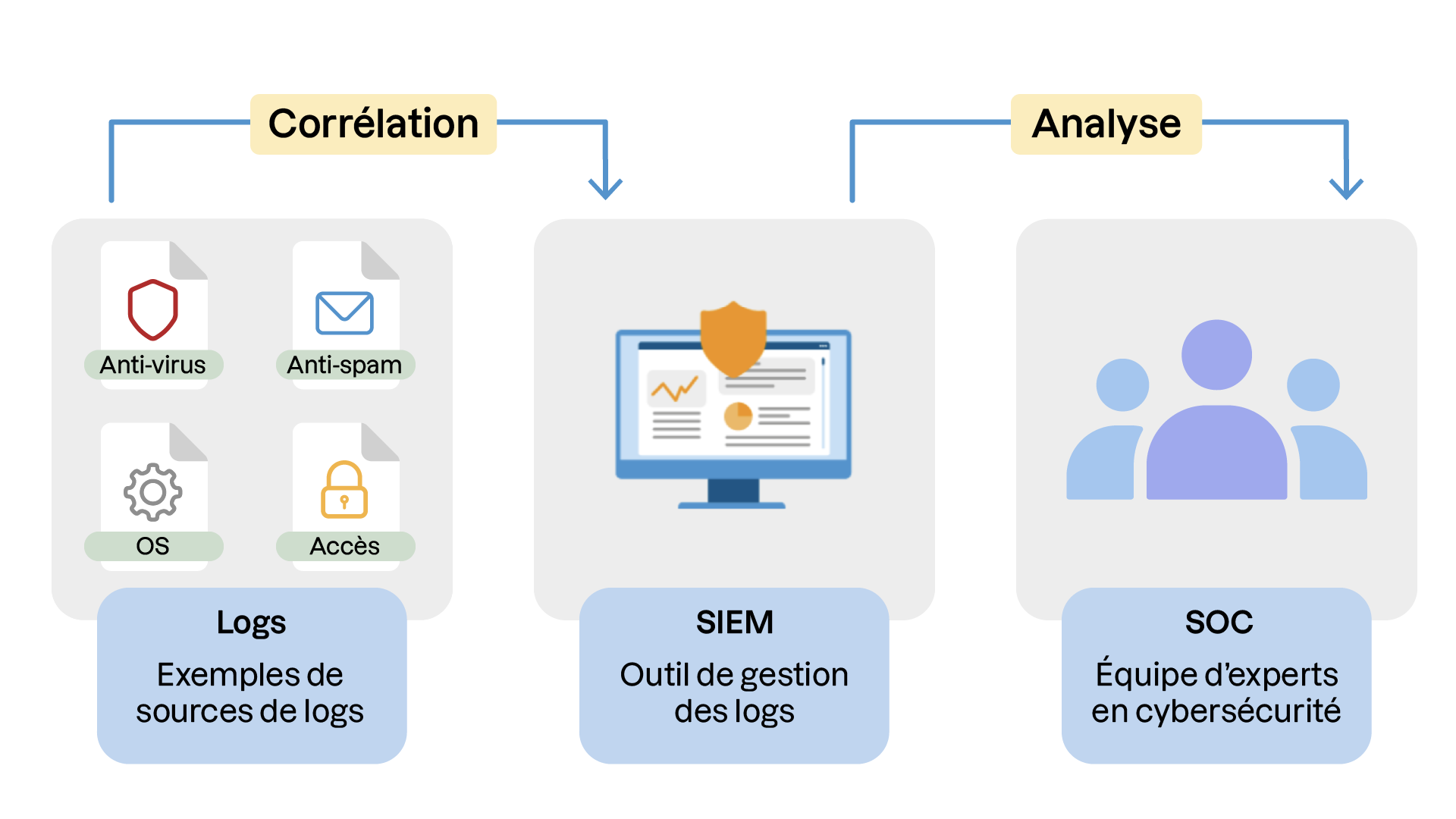

Les SIEM (Security Information and Event Management) représentent une évolution des outils de supervision traditionnels, conçus spécifiquement pour la gestion des informations et des événements de sécurité. Leur rôle est de détecter et de répondre rapidement et efficacement aux menaces. Ils fonctionnent en collectant des données de logs en temps réel provenant de sources variées, telles que :

Firewalls

Équipement réseau (routeurs, etc.)

Serveurs

Systèmes de détection d’intrusion (IDS)

Sondes matérielles

Autres systèmes SIEM

Une fois les données collectées, elles sont normalisées et agrégées pour faciliter l'analyse. Cette analyse peut déboucher sur la détection de menaces, le déclenchement d'alertes et la mise en place de réponses, souvent de manière automatisée.

Cette capacité d'analyse et de réaction rapide est essentielle pour maintenir une posture de sécurité proactive.

Cela représente énormément de travail, comment assurer cette charge dans mon entreprise ?

Même avec les meilleurs outils et configurations, aucun système n'est infaillible face aux vulnérabilités. D'où l'importance d'un SOC, une structure dédiée à la surveillance et à la réponse aux incidents de sécurité, opérant en temps réel. Voici les principales missions d'un SOC :

Supervision en temps réel des activités du système via les logs ;

Découverte et priorisation des événements de sécurité ;

Mise en œuvre de réponses automatiques aux événements ;

Actions et recommandations de remédiation ;

Audits détaillés et évaluation des risques ;

Investigations approfondies sur des incidents spécifiques?

Un SOC peut être constitué en interne ou externalisé. De nombreuses entreprises spécialisées proposent des services de SOC, offrant ainsi une expertise et des ressources dédiées.

Autour de ces actions, on pourrait imaginer un bouclier symbolique, représentant la protection et la vigilance continue offertes par le SOC pour le système d’information.

En établissant un SOC efficace, votre organisation peut non seulement détecter les menaces en temps réel, mais aussi réagir de manière appropriée pour atténuer les risques et minimiser les impacts potentiels.

En résumé

La collecte et l'analyse des logs sont fondamentales pour la cybersécurité. Ils permettent la détection d'activités suspectes, la conformité aux normes réglementaires, l'analyse post-incident, l'amélioration continue des mesures de sécurité et le support technique.

Les SIEM collectent, normalisent et analysent les données de logs de multiples sources, jouant un rôle central dans la détection proactive et la réponse rapide aux menaces.

La mise en place d'un SOC apporte une supervision en temps réel, une réponse rapide aux incidents, une évaluation des risques et une investigation approfondie. Il représente le bouclier symbolique de la cybersécurité.

Dans le prochain chapitre nous allons voir comment les attaquants peuvent exploiter les vulnérabilités SSRF pour orchestrer des attaques depuis l'intérieur même des systèmes.