Le client a accepté notre proposition : nous allons réaliser ensemble la mission ! La cible sera donc l’application (appartenant à son entreprise de e-Santé) : example.com.

Rentrons donc maintenant dans le vif du sujet !

Reprenons la métaphore d'Étienne qui fait le parallèle entre un test d’intrusion et un braquage de banque.

Le coffre-fort principal d'une banque est celui qui détient le plus de richesses… il est donc normalement très protégé. Avant de foncer tête baissée donc, vous allez vouloir récupérer un maximum d’informations. C’est la même chose lors d’un test d’intrusion. Et pour récupérer les premières informations sur la cible, quoi de mieux que… Google !

Exploitez la pleine puissance de Google

Grâce à l’algorithme de Google, tout individu, qu’il soit parfaitement novice en informatique ou confirmé, trouve la plupart des réponses à ses questions.

Globalement, on sait que Google :

indexe le web en parcourant toutes les pages que ses robots rencontrent ;

comprend votre question ;

et passe tout ça dans sa moulinette pour vous répondre.

Mais saviez-vous qu’il est possible d'utiliser Google pour :

trouver des vulnérabilités ;

récupérer des données sensibles ;

le tout, en s'appuyant sur les résultats de l'exploration et de l'indexation des sites web par le robot Googlebot ?

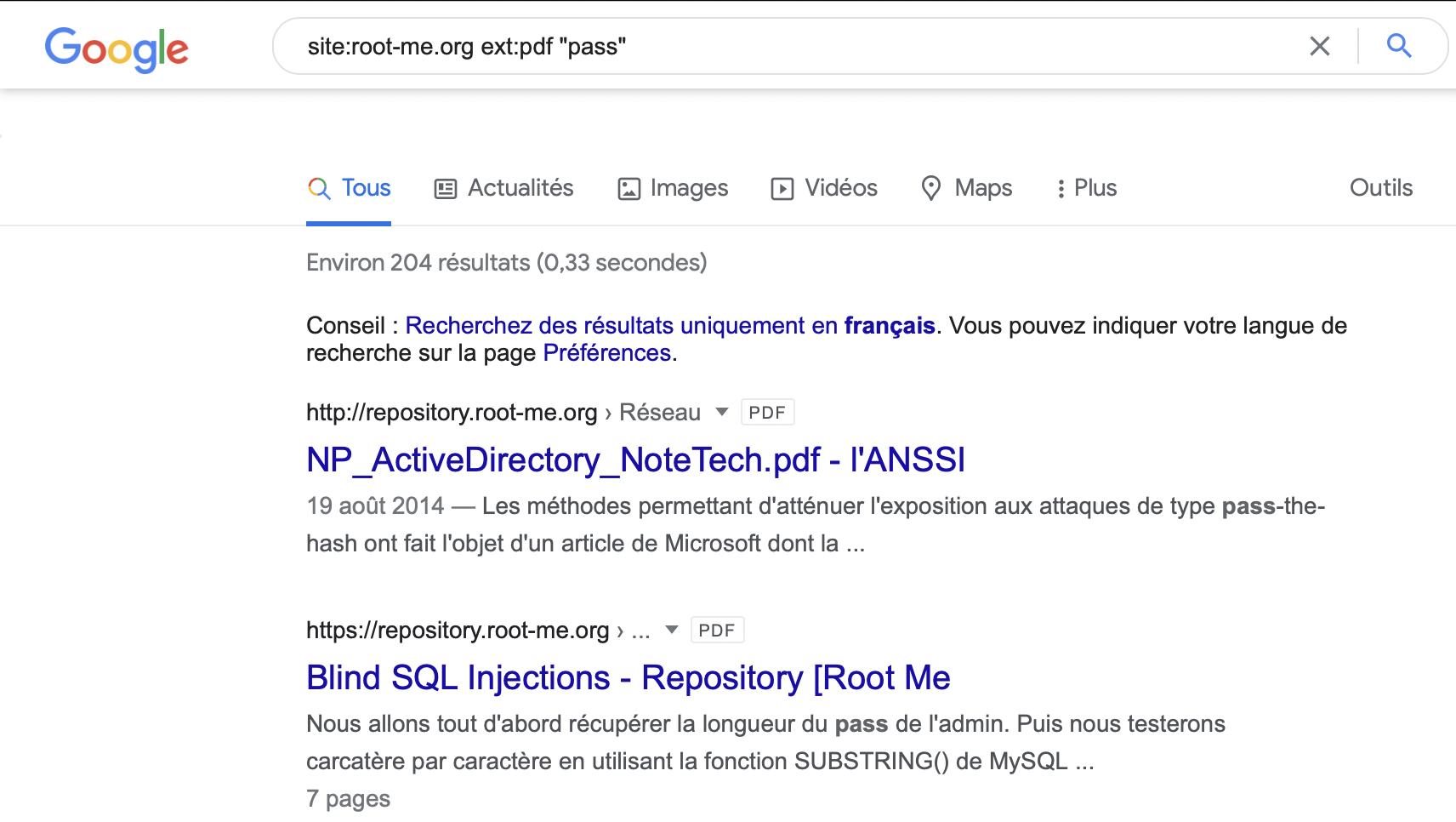

Imaginez qu'on veuille chercher tous les documents PDF indexés du site de root-me.org qui contiennent le mot pass (pour password ou mot de passe ). On ne sait jamais, des fois qu’une documentation d’exploitation de Root Me ait été malencontreusement exposée sur internet et indexée !

On peut taper site:root-me.org ext:pdf “pass” dans la barre de recherche de Google :

Dans cette requête, on indique les points suivants à Google :

site:root-me.org: ne chercher que sur le domaineroot-me.orget ses sous-domaines ;ext:pdf: ne chercher que dans les fichiers PDF ;“pass”: chercher les fichiers PDF qui contiennent exactementpass.

Sachez que vous pouvez également exclure certains résultats avec le caractère -. Par exemple, si nous avions voulu chercher tous les fichiers SAUF les fichiers PDF, nous aurions pu utiliser -filetype:pdf ( filetype et ext sont des alias dans le langage de Google).

Bon… Pas de chance pour cette fois, ce n’est pas comme ça qu’on va réussir à compromettre le site de root-me.org . Mais ne négligez pas cette technique et les erreurs humaines de vos cibles !

OK mais j’aurais quand même voulu voir ce que ça fait lorsqu’on trouve une faille par ce moyen… Impossible de voir ce que ça donnerait ?

Ah, on se doutait bien que vous seriez un peu déçu. Ne vous inquiétez pas, ça va changer avec la petite expérience que vous allez faire maintenant !

À vous de jouer

Challenge

Voici un message reçu de la part d’une source anonyme :

“Aidez-moi ! Je crois me souvenir d’un article écrit par une personne qui s’appelle “Lebrun” sur le site de Root Me, mais ma mémoire est tellement mauvaise que je ne me souviens pas du sujet précis de l’article, seulement que c’était un PDF…”

L’apprenti pentester qui est en vous pourra-t-il l’aider ?

Solution

Utilisez d’autres sources de données

Google n’est qu’une manière de chercher dans une partie de ces sources, que ce soit avec une requête normale ou avec les Google Dorks.

Pour bien mener votre reconnaissance passive, c’est-à-dire sans toucher directement l’application de healthtech pour le moment, il vous faut chercher le maximum d’informations :

Qui sont les employés de l’entreprise éditrice de example.com, et quelles sont leurs adresses mail ?

Est-ce que ces adresses mail auraient été utilisées dans une base de données qui a fuité ?

Est-ce que l’entreprise dispose d’un dépôt de code sur GitHub ou GitLab, par exemple ?

Est-ce que des messages relatifs à l’application cible ont été postés sur des forums spécialisés ?

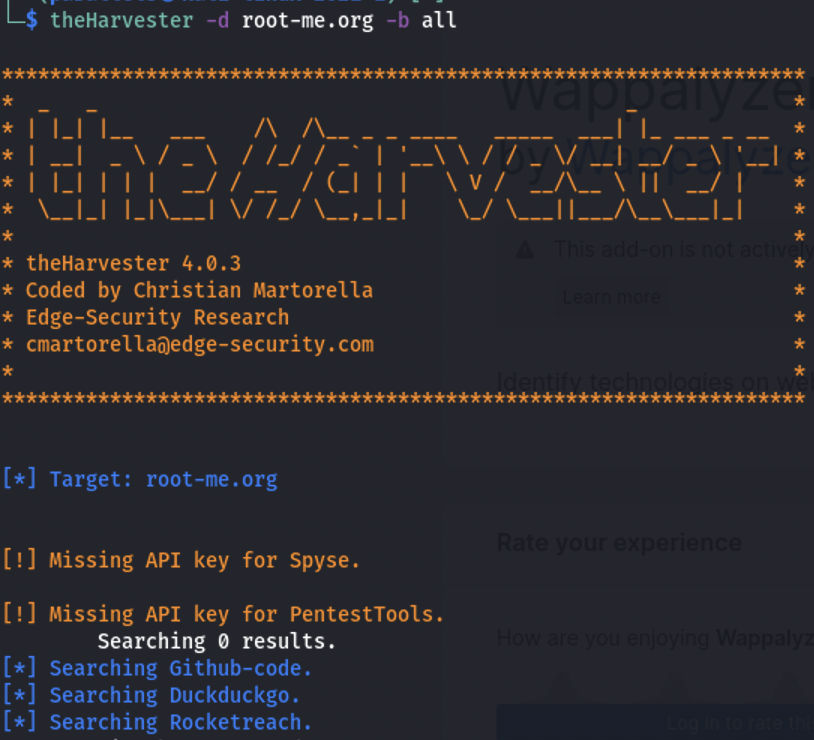

Par exemple, voici le début de la sortie console de theHarvester quand on fait une recherche sur le domaine root-me.org :

Mais on peut aller plus loin pour trouver des sources d’informations sur la cible. En effet, il est possible de faire appel à des services qui permettent de :

regarder dans les fuites de bases de données si les utilisateurs que nous avons identifiés n’auraient pas conservé leur mot de passe ;

récupérer directement ces données lorsqu’elles fuitent sur le dark web ou le deep web spécialisé.

La partie authentifiée de Root Me peut par exemple rentrer dans cette dernière catégorie !

En résumé

Il est possible de trouver des informations sensibles pour la sécurité d’une application ou d’un système d’information à partir de sources publiquement disponibles et indexées par Google.

On peut trouver ce type d’informations en faisant ce que l’on appelle des Google Dorks.

D’autres informations sensibles (informations de connexion par exemple) peuvent être trouvées dans des sources non indexées mais tout de même disponibles, comme l’historique de commit sur GitHub ou bien des bases de données qui auraient fuité.

Dans le prochain chapitre, nous allons voir ensemble comment étendre le périmètre, si bien sûr nous en avons l’autorisation de la part du client.