Une fois que vous avez une vision suffisante sur ce qu’a fait l’attaquant, il faut endiguer l’attaque pour empêcher la situation d’empirer : c’est la phase de confinement.

Empêchez l’incident de se propager

Pour bloquer l’attaquant, il faut l’empêcher d’utiliser les accès qu’il a dans le réseau. Ces accès peuvent être des comptes compromis avec lesquels il se connecte à distance, ou des logiciels ou processus malveillants qu’il peut contrôler à distance.

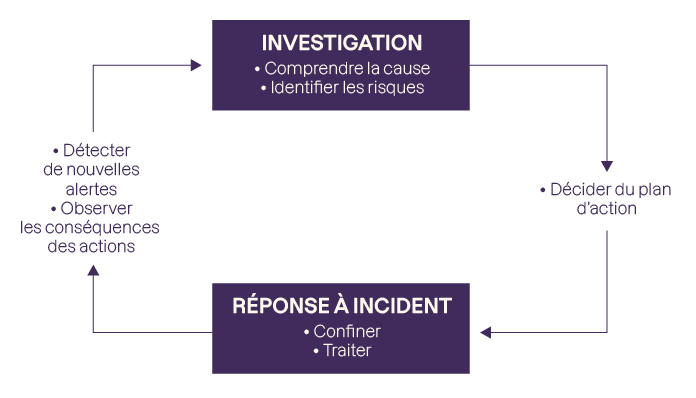

Souvenez-vous du schéma des relations entre investigation et réponse présenté précédemment :

Bloquer l’attaquant au niveau de l’actif compromis

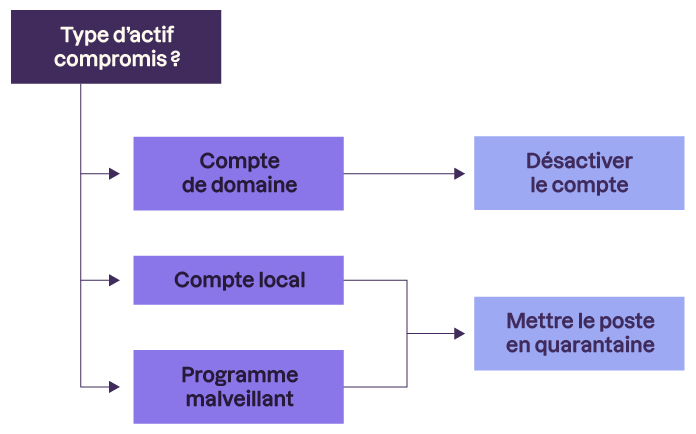

La mesure à prendre dépend du type d’actif compromis :

dans le cas de comptes de domaine (c’est-à-dire de comptes gérés dans l’annuaire), vous pouvez les bloquer dans l’annuaire ;

l’attaquant peut aussi utiliser des comptes locaux. Ce sont des comptes qui existent uniquement sur une machine donnée, par exemple le compte

Administrateurd’un ordinateur Windows, ou le compte d’administration d’un routeur ou d’une imprimante. Dans ce cas, vous n’êtes pas à l’abri que l’attaquant ait caché un accès dérobé sur la machine : vous devez donc traiter toute la machine comme compromise ;dans le cas d’un programme malveillant, vous n’avez pas le temps de traiter chaque action du programme, ici aussi vous devez traiter la machine comme compromise ;

pour confiner une machine compromise, vous devez l’isoler ou la déconnecter. Vous pouvez le faire soit physiquement en débranchant les câbles, soit au niveau des équipements réseau (NDR, pare-feux ou routeurs) ou de l’EDR.

Adoptez un niveau de réponse adapté

Si je comprends bien, notre priorité est de confiner au plus vite ce qui est compromis. Mais cela n’a pas de conséquences sur l’activité de l’organisation ?

Eh si ! Et c’est là toute la subtilité de la phase de confinement. Votre priorité est de bloquer au plus vite l’attaquant, mais en faisant cela, vous allez aussi bloquer tous les gens qui travaillent avec ces actifs !

En fait, il y a toujours un compromis entre le blocage des actifs et la sécurité de l’organisation.

Par exemple, si vous bloquez uniquement une partie des accès de l’attaquant, ce dernier peut comprendre qu’il a été détecté. Il peut alors décider d’infliger tout de suite des dommages à l’organisation. Si vous redoutez ce scénario, relancez les investigations pour être sûr de votre plan d’action.

Rassurez-vous, dans la pratique, ce n’est pas à vous de faire ces choix. Il y a des directives internes à suivre pour savoir quoi faire. Ces directives dépendent notamment de la criticité de l’incident.

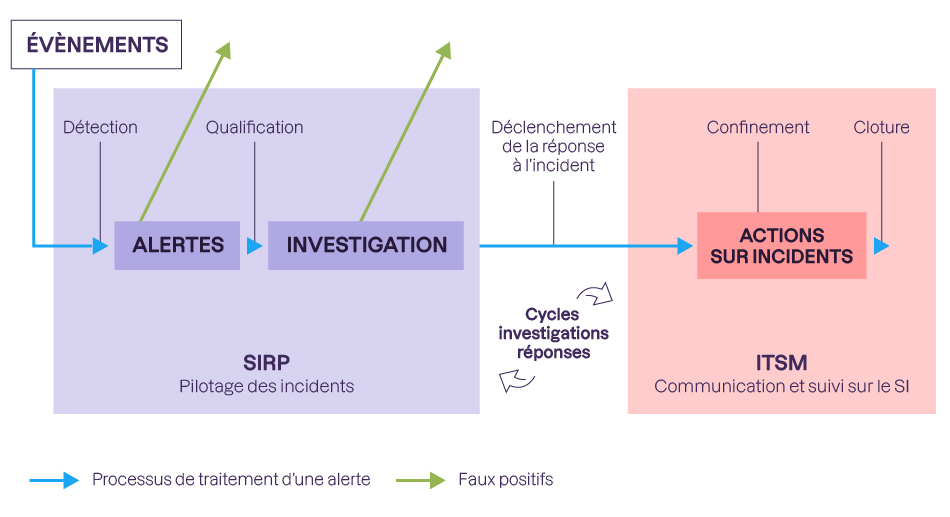

Suivez les actions mises en place dans le SIRP

Le SIRP est une plateforme de suivi de projet. C’est dans le SIRP que vous allez pouvoir suivre avec les différentes équipes de la DSI l’état de l’incident. Il vous permet d’assigner à chaque équipe des tâches à effectuer pour remettre tout le système en ordre.

Pour bien saisir la différence entre le SIRP et le SOAR, il faut voir qu’ils ne servent pas aux mêmes équipes :

| SOAR | SIRP |

population | Le SOC et les équipes techniques de sécurité | Les équipes avec lesquelles le SOC échange |

accès | Réservé au SOC | Ouvert aux membres de l’organisation |

interface | Logiciel dédié à la sécurité | Logiciel d’organisation : |

utilité | - Organiser la détection et la réponse - Échanger des informations techniques sur les investigations | - Communiquer sur les actions du SOC |

La distinction entre le SIRP et le SOAR peut varier entre les différentes organisations.

Le SIRP est avant tout un espace d’organisation et de gestion de projet. C’est une fonctionnalité qui peut être remplie par différents outils, du moment que c’est pertinent pour échanger au sein de l’organisation. Dans certaines organisations, cela peut être le même outil.

Parmi ces outils, on peut citer Jira, ServiceNow ou GLPI. Ce sont des outils de gestion de projet qui peuvent être utilisés dans la DSI, mais il est important d’utiliser une instance séparée, dédiée à la sécurité.

Comme il s’agit de deux fonctions bien différentes, nous les distinguerons dans la suite.

Utilisez les données de l’investigation pour réagir vite

Exploitez les données issues de l’investigation

Une autre solution pour bloquer directement l’attaquant est d’utiliser les informations obtenues lors de l’investigation.

Les adresses IP et noms de domaines identifiés doivent être bloqués au niveau du réseau.

Les techniques utilisées par l’attaquant doivent être bloquées par les outils de sécurité.

Les fichiers utilisés doivent être bloqués au niveau de l’antivirus.

Utilisez les outils à votre disposition

Pour mettre toutes ces actions en place, vous pouvez vous aider des outils à votre disposition :

vous pouvez entrer tous les IoC dans l’EDR pour qu’il détecte et isole automatiquement toutes les machines sur lesquelles ces IoC sont présents ;

le VPN vous permet de bloquer l’accès de certains comptes ;

le pare-feu vous permet de bloquer automatiquement tout le trafic depuis ou vers les adresses IP / les noms de domaines identifiés ;

le proxy web vous permet de bloquer les requêtes web des programmes malveillants ;

les IPS vous permettent de bloquer les techniques de l’attaquant que vous avez identifiées au niveau réseau, telles que des connexions ou l’exploitation de vulnérabilités ;

le WAF vous permet de bloquer les attaques web de l’attaquant.

Crise cyber : on déclenche le dispositif de crise

Dans certaines situations, l’incident est tellement critique que l’organisation ne peut tout simplement pas continuer à travailler comme d’habitude.

En cas de crise, il faut établir des priorités et un plan de bataille qui devra être constamment réévalué. Pour s’organiser, on constitue des petits groupes (les cellules de crise) dans lesquels il est plus simple de partager les informations et de prendre des décisions efficacement.

À vous de jouer !

Vous devez gérer un incident suite à la compromission d’un serveur critique de l’infrastructure de sauvegarde de l’entreprise de production d’outils médicaux Méditronique. Le chemin de compromission identifié est le suivant :

l’attaquant a récupéré les identifiants du compte eve.lefevre@méditronique.com dans une fuite de données publique ;

il s’est connecté avec ce compte sur le VPN ;

il a exploité une vulnérabilité sur un serveur obsolète, grâce à laquelle il a volé le mot de passe de l'administrateur local du serveur de sauvegarde.

Selon vous, quelles sont les mesures à mettre en œuvre pour limiter la compromission ?

Correction du “À vous de jouer”

******

*****

****

***

**

*

Votre objectif est de bloquer au plus vite l’attaquant et de la manière la plus exhaustive possible.

Désactiver temporairement les comptes : c’est nécessaire le temps de la gestion de l’incident. Il est préférable de bloquer les comptes temporairement plutôt que de réinitialiser son mot de passe, car rien ne vous indique que l’attaquant n’a pas d’autres moyens de connexion.

Bloquer l’adresse IP de l’attaquant est nécessaire, mais pas suffisant, car l’attaquant peut revenir depuis une autre adresse. Dans le cas de Méditronique, dont l’activité est avant tout industrielle, vous pouvez justifier de désactiver complètement le VPN le temps de gérer un incident aussi important.

Mettre en quarantaine les serveurs impactés ; mais évitez de les éteindre. N’hésitez pas à en discuter avec un analyste plus senior ou la DSI, pour vérifier les impacts sur le métier.

Ces mesures sont efficaces, mais elles ne sont pas suffisantes. Dans ce cas précis, vous pouvez aussi agir au niveau de l’EDR, et surtout continuer à investiguer en parallèle pour comprendre le niveau d’accès de l’attaquant.

En résumé

Une fois que vous avez une vision suffisante sur ce qu’a fait l’attaquant, il faut le bloquer pour empêcher la situation d’empirer : c’est la phase de confinement.

Les mesures à prendre dépendent du type d’actif compromis par l’attaquant :

les comptes doivent être désactivés dans l’annuaire ;

les machines doivent être isolées ou déconnectées physiquement, au niveau des équipements réseau ou de l’EDR.

Les informations obtenues lors de l’investigation permettent de gagner du temps pour réagir :

les adresses IP et noms de domaines identifiés doivent être bloqués au niveau du pare-feu ;

les techniques utilisées par l’attaquant doivent être bloquées par l’EDR.

Tous ces blocages ont des conséquences sur le fonctionnement de l’organisation. Il est donc essentiel de prévoir des procédures pour réagir aux incidents et décider rapidement du niveau de blocage à mettre en place.

Le confinement permet de repousser l’attaquant en dehors du SI, mais l’incident n’est pas pour autant terminé : il a peut-être eu le temps de causer des dommages, qu’il faudra réparer.

Comment s’assurer qu’il ne reviendra pas ? C’est ce que nous allons voir dans le chapitre suivant !