Dans ce chapitre, je vous présenterai les principes d'architecture indispensables pour sécuriser une infrastructure et limiter de manière efficace les principales actions d'un attaquant.

Faites l'inventaire de votre parc informatique

On ne protège que ce que l'on connaît ! C'est une évidence de le dire, mais les cas sont fréquents où le parc informatique est mal maîtrisé. Si les principaux systèmes sont bien connus, il arrive souvent que d'autres soient présents pour plusieurs raisons :

Pour des raisons historiques, même s'ils ne sont plus utilisés.

Par manque de partage de l'information au sein des équipes informatiques.

Parce que certains systèmes sont installés sans passer par la DSI (par exemple, une direction métier qui fait installer une application métier sans passer par la DSI, achète une liaison ADSL, branche un point d'accès Wifi, etc.).

Catégorisez vos systèmes

Les systèmes inventoriés doivent ensuite être catégorisés dans des groupes qui permettront ensuite de les allouer dans une zone réseau. Deux critères principaux doivent être pris en compte pour définir ces groupes :

le rôle du système,

Les flux réseau dont ils sont destinataires ou dont ils sont à l'initiative et, globalement, leur surface d'exposition à l'externe.

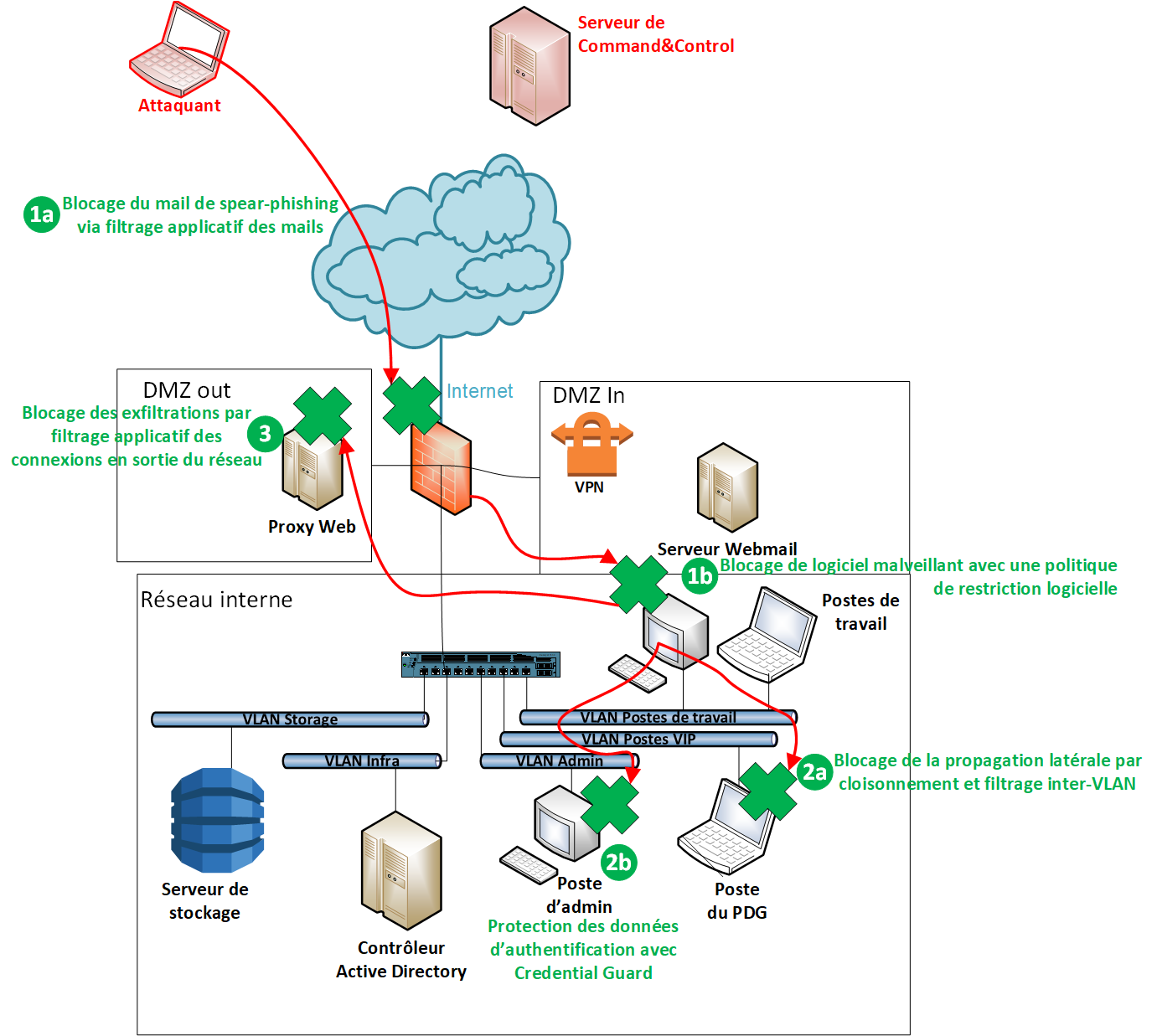

L'étude des scénarios d'attaque et en particulier des étapes des APT nous montrent que les systèmes qui ont le rôle suivant doivent être particulièrement protégés :

Les serveurs d'infrastructure qui permettent de contrôler ensuite l'ensemble des autres composants, parmi lesquels les serveurs Active Directory, les serveurs de déploiement de logiciels ou de leurs mises à jour, les serveurs de sauvegarde/restauration.

Les postes des administrateurs.

Les équipements de sécurité.

Concernant les flux réseau, il faudra distinguer :

Les systèmes qui sont par nature exposés à l'extérieur : serveur Web, relais entrant de messagerie, Webmail, publication de DNS externe, accès distant par VPN.

Les systèmes qui communiquent vers l'extérieur (mais sans avoir besoin d'être joint de l'extérieur) : relais sortant de messagerie, relais Web, relais DNS).

Ces systèmes devront être positionnés en DMZ, c'est à dire dans une zone cloisonnée et filtrée, interconnectée à l'extérieur, mais dont les échanges avec le réseau interne sont fortement restreints.

Appliquez les grandes règles d'architectures

Isolez les systèmes d'administration

Lors de la description d'une APT, nous avons vu que l'attaquant recherche en premier lieu à rebondir sur un poste d'administration pour compromettre ensuite le plus grand nombre d'équipements.

Cela met en évidence le besoin de mettre ces systèmes dans une zone dédiée et configurer le filtrage pour que seuls les flux depuis les postes d'administration vers les systèmes administrés soient autorisés. Les flux à l'initiative d'un quelconque système vers un poste d'administration doivent être interdits.

Privilégiez l'initiative du serveur d'infrastructure

Les équipements d'infrastructure sont souvent exposés au réseau interne par nature. C'est le cas d'Active Directory, où seuls les services réseaux utiles doivent être autorisés.

Lorsqu'un produit d'infrastructure est choisi, il est préférable de privilégier ceux pour lesquelles les flux réseau sont à l'initiative du serveur d'infrastructure et non du poste de travail vers le serveur d'infrastructure. Par exemple, il est préférable pour un serveur de sauvegarde que ce soit le serveur qui se connecte à un agent installé sur chaque poste, plutôt que d'avoir un service réseau du serveur de sauvegarde exposé depuis l'ensemble du réseau interne.

Séparez les usages en plusieurs DMZ

Pour les systèmes en DMZ, une zone réseau de DMZ devrait être définie pour chaque usage. Lorsqu'une zone de DMZ est mutualisée entre plusieurs serveurs, il faut les regrouper par type de flux et ne pas mélanger un serveur qui communique de l'interne vers l'externe avec un serveur qui reçoit des flux externes. Cette mesure permet d'éviter, en cas de compromission d'un serveur exposé depuis l'extérieur, que l'attaquant puisse rebondir sur le réseau interne.

Un cas particulier est celui de l'accès VPN qui, pour répondre à son usage, doit permettre ensuite d'accéder au réseau interne. Dans ce cas, il faut définir les applications internes pour lesquelles il est accepté que les utilisateurs connectés de l'extérieur au travers du VPN puisse accéder.

La même règle pourrait être appliquée pour les postes connectés depuis l'interne, mais au travers d'un réseau Wifi.

Cloisonnez les systèmes et filtrez les flux

Différents moyens de cloisonnement et de filtrage peuvent être appliqués.

En premier lieu, un pare-feu réseau, en appliquant une politique de filtrage par liste blanche : seuls les flux nécessaires sont autorisés. C'est le moyen général qui doit être adopté.

Pour les systèmes qui sont exposés à l'extérieur, il est souhaitable d'avoir un proxy applicatif qui va compléter le filtrage réseau par un filtrage applicatif.

Un filtrage applicatif par signature peut également être appliqué au travers d'un IPS (Intrusion Prevention System, Système de Prévention des Intrusions), qui va bloquer certaines attaques lorsqu'un flux réseau correspond à une de ses signatures. Ce système peut être judicieux à l'entrée d'un site ou aux interfaces avec l'extérieur, mais il faudra être précautionneux de ne pas bloquer un flux légitime (en cas de faux positif de la détection).

Pour la défense en profondeur, il est possible pour réduire les coûts et être en capacité de traiter un volume important de systèmes de n'appliquer un cloisonnement qu'au travers des switchs, en configuration des VLAN ou PVLAN.

En résumé

Un cloisonnement et un filtrage particulièrement restrictif doivent être appliqués pour les postes d'administrateurs, équipements d'infrastructure et de sécurité.

La conception des DMZ doit permettre d'empêcher un attaquant de rebondir d'un service exposé à l'externe vers le réseau interne.

Partant du postulat qu'un poste interne peut être compromis, une défense en profondeur basée sur un cloisonnement du réseau interne permet de limiter la propagation latérale d'un attaquant.