Pour se protéger du Pass The Hash, la première solution n'est pas de mettre en œuvre des dispositifs techniques compliquées ! Il faut d'abord éviter de laissez ses empreintes n'importe où, tout particulièrement pour les comptes privilégiés.

Réduisez les comptes d'administration locale

Vous ne devez pas utiliser de compte local d'administration. Sur chaque serveur ou poste de travail, utilisez des comptes du domaine pour les actions d'administration. Évitez d'ajouter un compte local pour gérer les sauvegardes, un compte de secours ou tout autre raison.

Finalement, vous ne pouvez conserver que le compte administrateur local de Windows. Ce dernier ne sera utile que dans des cas particulier où un compte de domaine ne pourra pas être utilisé pour les actions d'administration, par exemple en cas de défaut matériel de la carte réseau.

Vous pouvez aussi utiliser l'outil LAPS de Microsoft, Local Administrator Password Solution. LAPS génère un mot de passe unique pour chaque système. Vous pouvez ensuite gérer l'accès de certains groupes du domaine aux mots de passe en clair.

Évitez les comptes de services fonctionnant sous une identité du domaine

Vous avez vu comment récupérer en mémoire les empreintes de mots de passe des utilisateurs. C'est vrai aussi pour les services Windows qui fonctionnent avec une identité du domaine. Aujourd'hui, tous les services Windows doivent tourner en tant que « NetworkService », « LocalService » ou bien quand ils ont besoin d'un haut niveau de privilèges, « LocalSystem ».

L'empreinte de mot de passe de ces identités ne se retrouve pas en mémoire. Par contre, si un compte de service du domaine est utilisé pour lancer un service Windows ou un vieux progiciel, l'empreinte du mot de passe se retrouvera immanquablement en mémoire et pourra être récupéré par un attaquant.

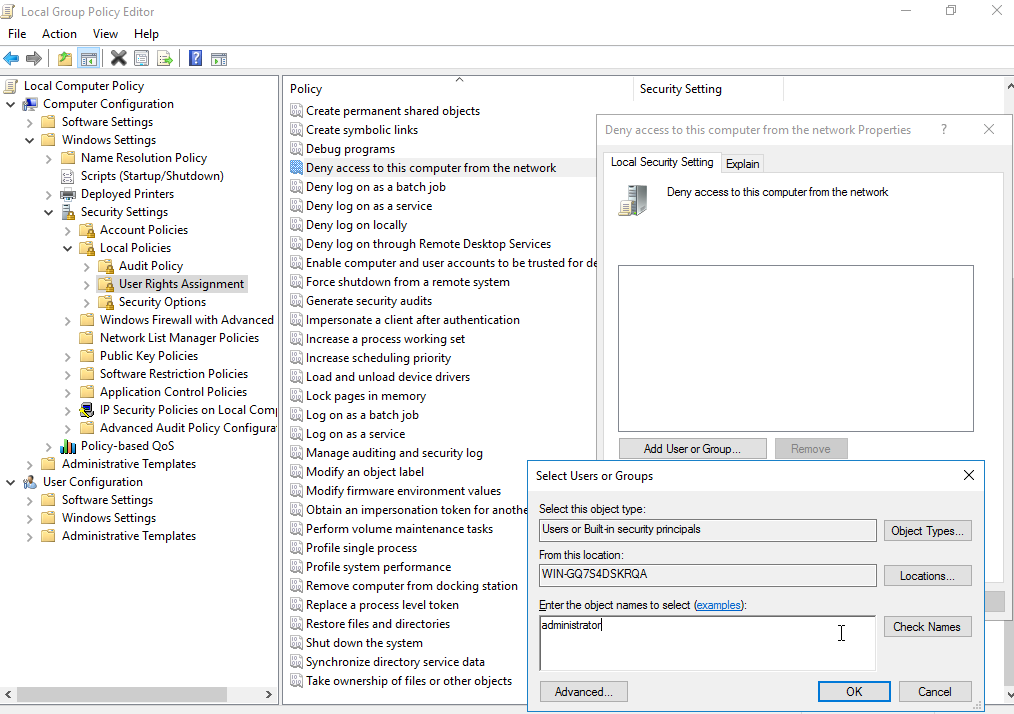

N'utilisez pas de compte administrateur de domaine

L'utilisation d'un compte administrateur de domaine doit être exceptionnelle. C'est le cas par exemple lorsque vous devez faire une extension du schéma Active Directory, par exemple à l'installation d'une nouvelle version d'Exchange. Mais trop souvent, vous pourriez être tenté de vous connecté en tant qu'administrateur de domaine par facilité. C'est bien sûr à éviter ! Vous avez vu pourquoi, vous risqueriez d'exposer l'empreinte du mot de passe là où vous vous connectez.

Alors comment faire au quotidien pour administrer le système d'information sans être administrateur de domaine ?

C'est simple :

Pour créer ou gérer des comptes, définissez des utilisateurs dans le groupe « opérateurs de comptes »,

Pour administrer des ressources, utiliser des comptes qui ne sont pas administrateur des contrôleurs de domaine, mais juste dans le groupe administrateur local des ressources (postes de travail ou serveurs) administrées.

Bien sûr, les compte d'administrateur de domaine ne doivent jamais ouvrir de session sur des systèmes de moindre confiance.

Ces mesures vont de paire avec un cloisonnement réseau spécifique des postes des administrateurs, comme nous l'avons vu dans la partie 2.

En résumé

Soyez organisé et consciencieux dans la gestion de vos comptes d'administration.

Réduisez à néant l'utilisation des comptes d'administration locale.

Assurez vous que les services Windows ne fonctionnent pas avec des comptes du domaine, mais avec les identités NetworkService, LocalService et LocalSystem prévues par Microsoft.

Réduisez drastiquement l'usage de comptes administrateur de domaine et privilégiez des opérateurs de comptes ou de ressources.