La délivrabilité est un savant mix entre bonne configuration technique et qualité des interactions avec vos destinataires.

Nous avons choisi de mettre le focus sur 5 bonnes pratiques qui vous permettront d’avoir de bonnes bases, lorsque, plus tard, vous serez confronté à un besoin d’optimisation de votre délivrabilité.

Le premier point est résolument technique, les deux suivants croisent technique et pratique marketing, les deux derniers sont clairement orientés marketing… tout est toujours entremêlé en délivrabilité !

Authentifiez correctement vos e-mails

L’e-mail tel que nous le connaissons aujourd’hui est né en 1982 (bon, dans les faits, c’est le protocole SMTP qui est né en 1982, mais nous n’allons pas entrer à ce point dans les détails). 1982, c’était il y a une éternité à l’échelle de la technologie. Rendez-vous compte, c’est 8 ans avant l’invention du World Wide Web. À l’époque, les utilisateurs d’Internet ne sont encore qu’une poignée, et personne ne pense à ce moment aux usages détournés auxquels pourrait servir cette technologie.

Si bien qu’à l’origine, tout le monde pouvait prendre l’identité de n’importe qui pour envoyer un e-mail… sans être en infraction par rapport aux règles du protocole SMTP.

Près de 40 ans plus tard, on se rend tout de suite compte que si n’importe qui peut envoyer un e-mail au nom de Paypal… ça peut faire de très gros dégâts ! C’est pourquoi tout au long de l’histoire de l’e-mail, plusieurs technologies successives sont venues renforcer l’identité de l’expéditeur afin d’éviter les abus. C’est ce que l’on appelle l'authentification.

Normalement, les routeurs modernes ne vous laisseront pas envoyer un seul e-mail depuis leur plateforme sans que les 3 principales techniques d’authentification aient été correctement configurées par vos soins. Ces 3 techniques requièrent d’ajouter des informations au niveau de votre serveur DNS (l’annuaire qui permet de relier un nom de domaine à l’adresse physique d’un serveur).

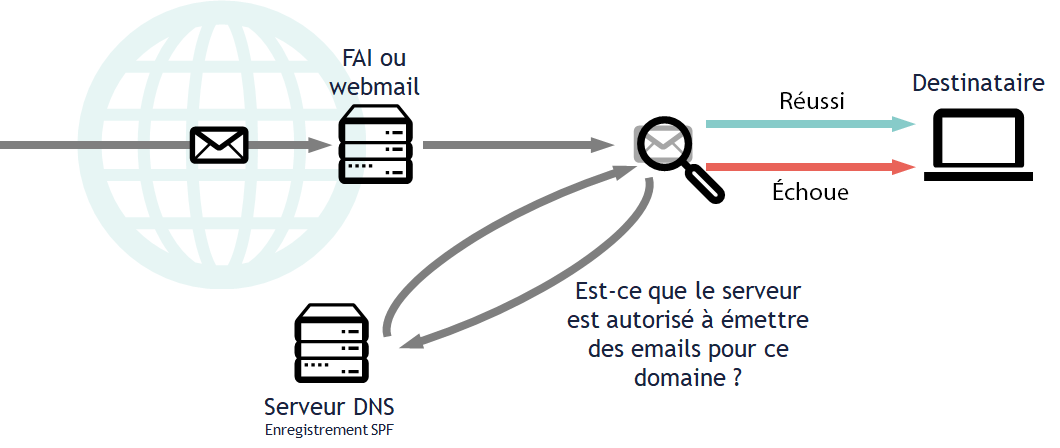

L'authentification SPF

Sender Policy Framework, ou SPF, est une norme d’authentification permettant de réduire les risques d’usurpation d’identité. Avec SPF, vous déclarez les adresses IP et les serveurs ayant le droit d’envoyer des e-mails pour un domaine donné.

Par exemple : « v=spf1 a mx include:spf.mailjet.com include:sendgrid.net include:spf.protection.outlook.com ip4:204.128.192.36 ~all »

Le nom de domaine qui aurait cet enregistrement SPF autoriserait Mailjet, Sengrid, Outlook.com et une autre adresse IP à émettre des e-mails en son nom.

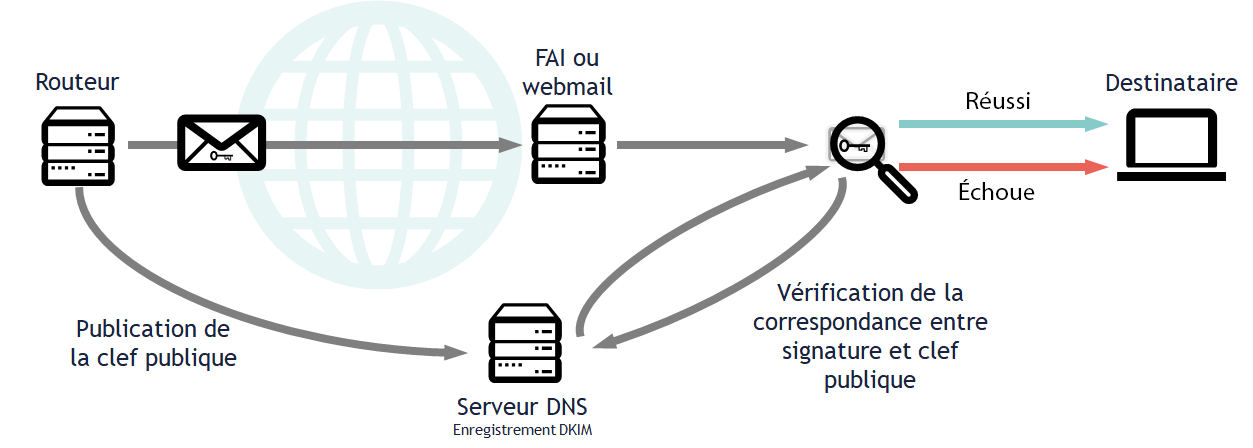

L'authentification DKIM

DomainKeys Identified Mail est une norme d’authentification permettant de réduire les risques d’usurpation d’identité.

DKIM utilise un système de signature, afin de s’assurer que l’e-mail envoyé n’a pas été altéré durant son transport vers le destinataire.

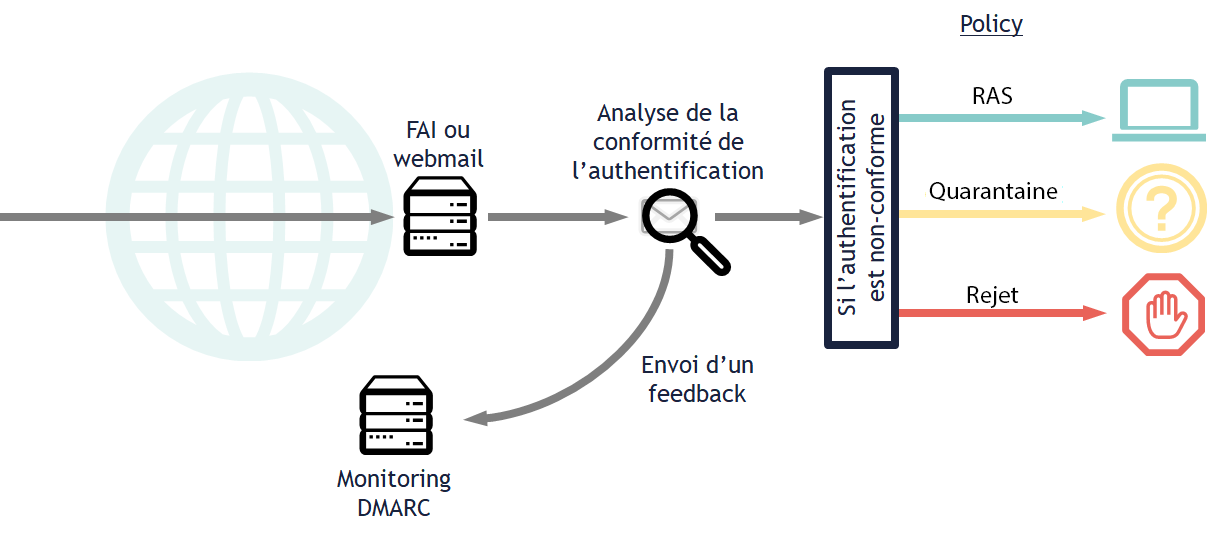

L'authentification DMARC

DMARC (Domain-based Message Authentication, Reporting and Conformance) est une technologie permettant de surveiller les problèmes liés à l’authentification des e-mails et à l’usage abusif des noms de domaine (phishing).

DMARC s’appuie sur les systèmes d’authentification SPF et DKIM pour en tirer deux éléments :

la possibilité d’indiquer au serveur destinataire ce qu’il doit faire avec les e-mails qui ne seraient pas conformes à SPF et DKIM ;

recevoir des alertes en cas de non-conformité ou d’absence d’authentification.

Rendez votre identité d'expéditeur cohérente

Il faut de la cohérence dans la politique d’utilisation des noms de domaines. Les spammeurs tentent de se cacher, vous devez donc être le plus transparent possible :

utiliser un/des nom(s) de domaine(s) d’envoi en accord avec votre marque ;

utiliser ce nom de domaine (ou un sous-domaine) partout dans votre e-mail ;

bannir l’utilisation de noms de domaine externes (domaine de votre routeur dans la mesure du possible, domaines « cryptiques » à la dr753gv.com…).

Exemple de bonne pratique :

Adresse expéditrice : yesreply@badsender.com

Adresse de réponse : service-client@badsender.com

Domaine de tracking des liens : link.badsender.com

Domaine d'hébergement des images : images.badsender.com

Domaine technique d’envoi : em.badsender.com

Pour garantir le plus de transparence possible, veillez aussi à :

bannir l’utilisation d’adresses expéditrices de type noreply@ ou nepasrepondre@, et utiliser une adresse réelle afin de pouvoir réagir aux réponses sur vos e-mails (il y en aura peu, mais il y en aura) ;

dire qui vous êtes dans le pied de votre e-mail ;

ajouter un lien vers vos mentions légales.

Choisissez entre une IP dédiée ou partagée

L’architecture de routage (quels domaines et quelles IP pour quel type d’e-mail) est un élément important de la délivrabilité.

Ces critères tournent majoritairement autour de la notion de « risque », notion qui peut prendre deux acceptions très différentes :

une partie de votre trafic est risquée : votre business ou vos pratiques marketing, sur une partie de votre trafic, font que vous avez une mauvaise réputation sur certaines typologies d’envoi. Vous risquez d’infecter les autres typologies ;

une partie de votre trafic est cruciale pour votre activité : sur une partie de votre trafic, vous ne pouvez pas vous permettre d'avoir des incidents de délivrabilité, certaines typologies d’envoi sont hautement stratégiques pour vous. Dans ce cas, vous allez probablement vouloir les isoler afin de les protéger.

Voici un tableau récapitulatif des avantages et inconvénients en fonction du type d'adresse IP :

| IP DÉDIÉES | IP MUTUALISÉES |

+ |

|

|

- |

|

|

Collectez des adresses de qualité

Il existe de nombreuses méthodes pour collecter des adresses e-mail. Comme on l’a vu au début de ce cours, certaines sont plus qualitatives que d’autres. En collectant des adresses de qualité, vous allez être capable de diminuer les plaintes, réduire le nombre de spamtraps, augmenter les ouvertures, augmenter les clics, stabiliser les désinscriptions… autant de résultats qui sont bons pour votre réputation d’expéditeur.

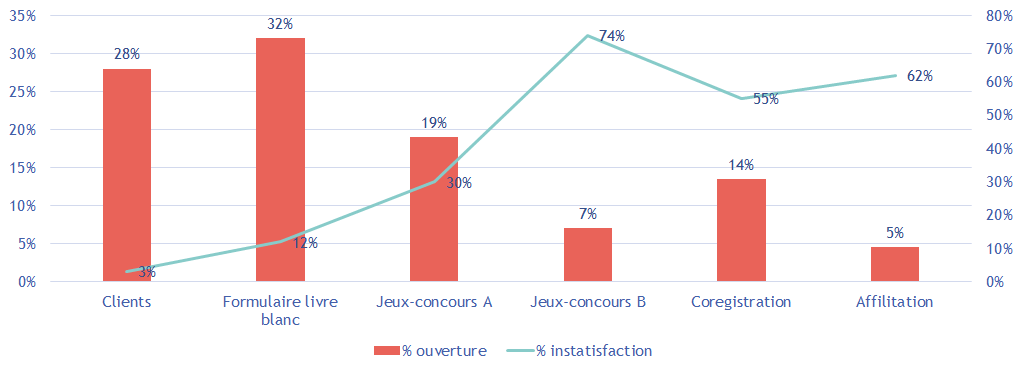

Favorisez les sources de collecte de qualité

Privilégiez des adresses collectées lorsque vos clients passent commande, les inscriptions spontanées à votre newsletter, le téléchargement de contenu… À l'opposé, bannissez l’achat et l’échange de fichiers d’adresses e-mail.

Conservez vos sources de collecte

Si vous collectez vos adresses via différentes sources, conservez celles-ci dans votre base de données. Cela vous permettra de vérifier les performances de chacune d’entre elles et, le cas échéant, d’écarter les moins qualitatives et de privilégier celles présentant les meilleurs résultats.

Envisagez le double optin

Le double optin consiste, après une inscription, à envoyer un e-mail de confirmation demandant une validation de cette inscription. Si le destinataire ne valide pas son inscription… il n’est simplement pas inscrit et ne reçoit pas vos messages.

Ciblez principalement des destinataires actifs

“Permission Marketing is the privilege (not the right) of delivering anticipated, personal and relevant messages to people who actually want to get them.” - Seth Godin

“Le Permission Marketing est le privilège (et non le droit) de délivrer des messages anticipés, personnels et pertinents aux personnes qui souhaitent réellement les recevoir.” - Seth Godin

On ne va pas refaire la liste de tous les signaux qui influent positivement sur la réputation. Mais une chose est claire, il faut pour ça satisfaire à leurs attentes. Par contre, une fois que l’on ne satisfait plus à leurs attentes… ils se lassent et progressivement cessent de réagir à vos messages.

Les inactifs constituent un important danger pour votre réputation. Ils peuvent à la fois héberger des spamtraps, mais font aussi descendre l’ensemble des indicateurs liés à l’engagement.

Gérer correctement les inactifs, c’est devenu l’objectif principal de toute optimisation de la réputation. Mécaniquement, en réduisant la portion d’inactifs dans vos envois, votre réputation va s’améliorer (bon, évidemment, cela va prendre un certain temps) ; mécaniquement, si les inactifs augmentent, votre réputation va commencer à baisser.

Bien souvent, on définit arbitrairement qu’un destinataire n’ayant plus ouvert ou cliqué dans un de vos e-mails peut être considéré comme inactif. Mais c’est arbitraire. Régulièrement, il faudra se limiter aux ouvreurs/cliqueurs de moins de 3 ou 4 mois pour faire remonter une réputation aux abois. Par contre, dans certains secteurs d’activité, ces limites sont impossibles à respecter. On sera alors plutôt autour de 12 mois pour fixer la limite.

En résumé

Authentifiez vos e-mails pour éviter l'usurpation d'identité.

Travaillez votre identité d'expéditeur afin de ne pas ressembler à un spammeur.

Collectez des adresses de qualité et envisagez le double optin.

Ciblez principalement des destinataires actifs.

Dans le prochain et dernier chapitre, nous tenterons de comprendre quelles sont les différences entre les messageries.