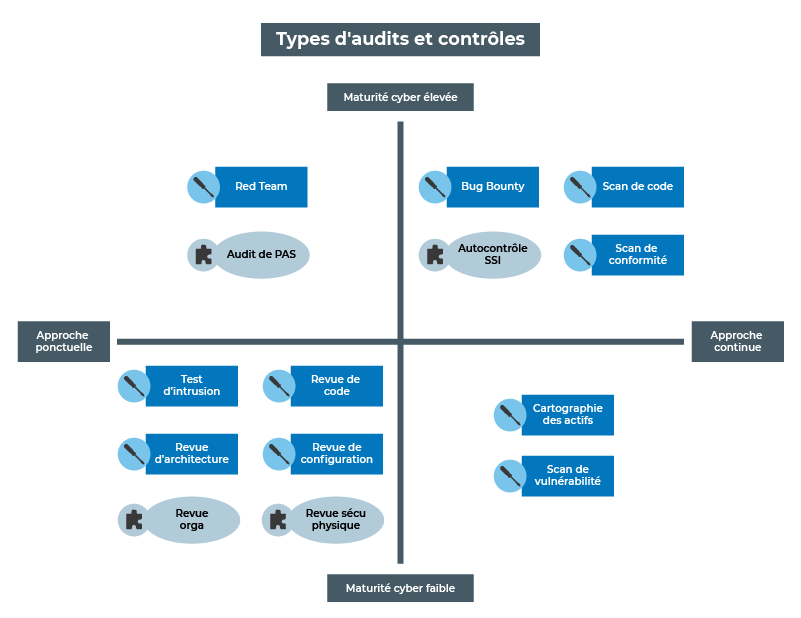

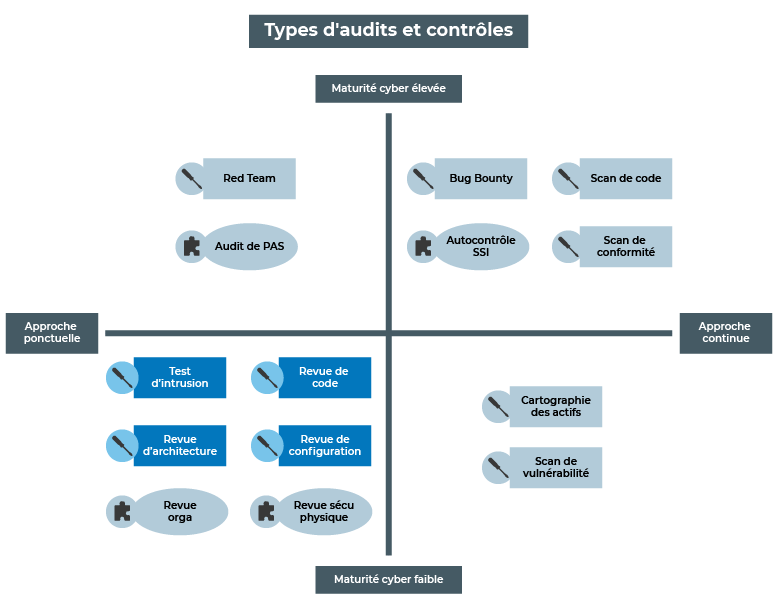

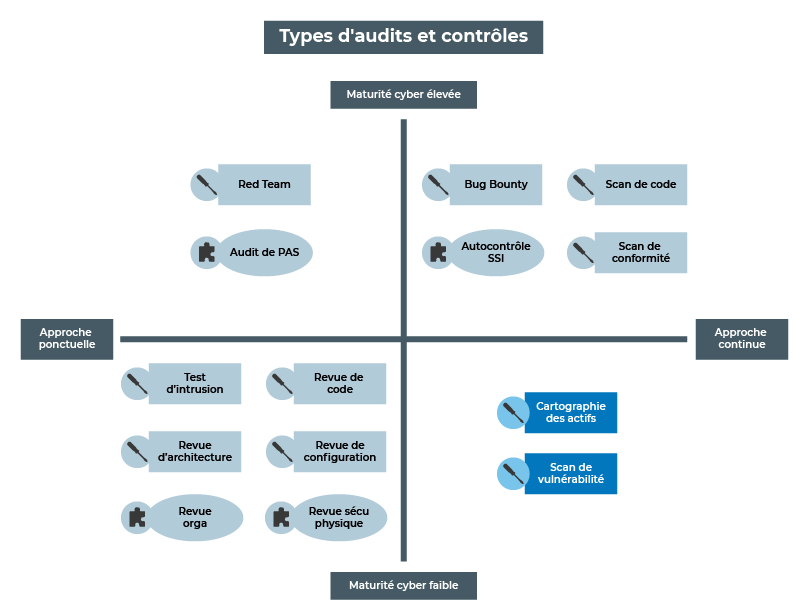

Dans le chapitre précédent, nous avons vu que les audits et contrôles peuvent se répartir selon trois critères.

À présent, nous allons détailler chaque type d’audit et de contrôle.

Nous allons commencer par les audits et contrôles techniques, qui vous seront accessibles quel que soit votre niveau de maturité.

Et nous allons commencer par les audits et contrôles en bleu, en bas à gauche de la matrice.

Ce sont les types d’audits et contrôles adaptés lorsque vous souhaitez avoir une approche ponctuelle.

Maîtrisez les bases des revues de configuration

Type d’audit | Revue de configuration |

Objectif | Contrôler que le paramétrage d’un actif technique donné respecte les bonnes pratiques de sécurisation de ce type d’actif. |

Description | Analyser chaque paramètre de sécurité de la configuration et le comparer avec la valeur attendue dans le référentiel choisi. |

Facteurs clés de succès |

|

Exemples de situations où on peut utiliser ce type d’audit |

|

Ce type d’audit ou de contrôle vous permettra de répondre à la question suivante : la configuration de mon actif respecte-t-elle les bonnes pratiques de sécurité ?

En revanche, il ne répondra pas aux questions suivantes :

Le logiciel ou le produit utilisé est-il sécurisé “by-design” ?

Si vous souhaitez répondre à cette question, il faudra vous orienter vers la revue de code ou le test d’intrusion.

L’utilisation qui est faite de cet actif respecte-t-elle les bonnes pratiques de sécurité ?

Si vous souhaitez répondre à cette question, il faudra vous orienter vers la revue organisationnelle ou le test d’intrusion.

Je comprends que je dois avoir accès aux configurations, mais comment est-ce que je vais les récupérer ?

Vous avez deux possibilités pour avoir accès aux configurations à auditer :

Demander à vos équipes d’administration une extraction de la configuration. Cette approche est souvent utilisée par exemple lorsque l’on veut évaluer le bon paramétrage d’un système d’exploitation. Dans ce cas, l’auditeur n’a même pas besoin d’accéder à l’actif en question, il vous suffit de lui envoyer l’extraction.

Demander un accès temporaire à l’actif pour l’auditeur. Cela est souvent réalisé, par exemple, sur des services applicatifs dont l’administration est réalisée via une interface graphique. Cela nécessite souvent un compte avec des privilèges d’administration et/ou en lecture sur toute la configuration de l’actif.

Maîtrisez les bases des revues de code

Type d’audit | Revue de code |

Objectif | Contrôler qu’une application ne présente pas de failles liées aux développements. |

Description | Analyser le code source à la recherche de défauts d’implémentation pouvant conduire à une faille de sécurité. |

Facteurs clés de succès |

|

Exemples de situations où on peut utiliser ce type d’audit |

|

Ce type d’audit ou de contrôle vous permettra de répondre à la question suivante : des failles liées au développement sont-elles présentes sur mon application spécifique ?

En revanche, il ne répondra pas aux questions suivantes :

La configuration du logiciel est-elle correctement réalisée ?

Si vous souhaitez répondre à cette question, il faudra vous orienter vers la revue de configuration ou le test d’intrusion.

L’utilisation qui est faite de cet actif respecte-t-elle les bonnes pratiques de sécurité ?

Si vous souhaitez répondre à cette question, il faudra vous orienter vers la revue organisationnelle ou le test d’intrusion.

Le progiciel que j’ai acquis est-il sécurisé ?

Si vous souhaitez répondre à cette question, il faudra vous orienter vers la revue de PAS ou le test d’intrusion (étant donné que vous n’avez pas accès au code source, en principe).

Avec l’approche outillée, j’imagine qu’on doit gagner beaucoup de temps ! Alors pourquoi faut-il aussi une approche manuelle ?

Chaque approche a ses avantages et ses inconvénients !

L'approche outillée permet de couvrir l'ensemble du code source rapidement pour faire un premier niveau de contrôle, et s'assurer d'un niveau minimum de sécurité. Cette approche peut cependant remonter des failles qui n’en sont pas vraiment (faux positifs), ou des problèmes de qualité du code (manque de commentaires, complexité du code trop importante, etc.). Ce type d’outil se nomme SAST : Static Application Security Testing.

L’approche manuelle est beaucoup moins rapide que l’approche automatique, mais elle permet de vérifier certains éléments critiques du code :

soit d’un point de vue sécurité (par exemple : module d'authentification, fonctions de chiffrement, contrôle d’accès, etc.) ;

soit d’un point de vue métier (par exemple : fonctions de paiement, etc.).

Maîtrisez les bases des revues d’architecture

Type d’audit | Revues d’architecture |

Objectif | Contrôler que l’architecture SI d’un périmètre donné respecte les bonnes pratiques de sécurité. |

Description | Analyser l’architecture, principalement au travers de documents techniques. |

Facteurs clés de succès |

|

Exemples de situations où on peut utiliser ce type d’audit |

|

Ce type d’audit ou de contrôle vous permettra de répondre à la question suivante : l’architecture prévue et documentée respecte-t-elle les bonnes pratiques de sécurité ?

En revanche, il ne répondra pas à la question suivante :

L’architecture réellement mise en place est-elle sécurisée ?

Si vous souhaitez répondre à cette question, il faudra vous orienter vers la revue de configuration des équipements réseau ou le test d’intrusion. En effet, la revue d’architecture est souvent réalisée sur une base documentaire.

Je n’ai vraiment aucun moyen de m’assurer à 100 % que l’architecture mise en place est sécurisée, avec ce type d’audit ?

Non, en effet.

Mais vous pouvez vous en approcher dans un cas précis : si votre architecture est définie sur une base “Infrastructure-as-Code”, dans un langage comme Terraform, par exemple.

Dans ce cas, c’est le code qui détermine l’ensemble des composants SI qui vont être créés ; vous pouvez donc avoir une assurance un peu plus forte de ce qui sera réellement déployé !

Maîtrisez les bases des tests d’intrusion

Type d’audit | Tests d’intrusion |

Objectif | Identifier les failles existantes sur un SI donné et démontrer ce qu’un attaquant pourrait en faire. |

Description | Essayer de compromettre le SI audité en tentant d’exploiter des failles connues et/ou en détournant les fonctionnalités de ce SI. |

Facteurs clés de succès |

|

Exemples de situations où on peut utiliser ce type d’audit |

|

Un cours existe déjà sur le sujet, vous pouvez le trouver ici : "Réalisez un test d’intrusion web”.

En repartant du schéma, nous allons maintenant détailler la partie en bleu en bas à droite.

Ce type d’audit ou de contrôle est adapté lorsque vous souhaitez avoir une approche continue.

Maîtrisez les bases des cartographies des actifs

Type d’audit | Cartographies des actifs |

Objectif | Identifier de manière continue l’ensemble des actifs raccordés au SI de l’entreprise, ainsi que les versions des composants installés et les ports ouverts. |

Description | Réaliser des scans avec des outils simples, comme nmap, permettant une automatisation et une récurrence élevées. |

Facteurs clés de succès |

|

Exemples de situations où on peut utiliser ce type d’audit |

|

Ce type d’audit ou de contrôle vous permettra de répondre aux questions suivantes :

Quels actifs sont hébergés sur mon SI ?

Quel est leur niveau d’obsolescence ?

Exposent-ils des ports dangereux de manière trop large ?

En revanche, il ne répondra pas à la question suivante :

Les mises à jour de sécurité disponibles sont-elles bien déployées sur mes actifs ?

Si vous souhaitez répondre à cette question, il faudra vous orienter vers les scans de vulnérabilité.

De quelles compétences je vais avoir besoin pour mettre en place cette cartographie ?

Bien que cela nécessite d’être en capacité d’interpréter les résultats issus des outils, le niveau de compétence cybersécurité requis n’est pas très élevé. Ce type d’audit ou de contrôle est souvent réalisé directement par des équipes internes.

Maîtrisez les bases des scans de vulnérabilité

Type d’audit | Scans de vulnérabilité |

Objectif | Identifier l’ensemble des patchs de sécurité non appliqués sur les actifs SI de l’entreprise. |

Description | Réaliser des scans avec des outils dédiés comme Nessus, OpenVAS ou Qualys, par exemple. |

Facteurs clés de succès |

|

Exemples de situations où on peut utiliser ce type d’audit |

|

Ce type d’audit ou de contrôle vous permettra de répondre à la question suivante :

Mes actifs sont-ils maintenus à jour ?

En revanche, il ne répondra pas à la question suivante :

Les configurations de mes actifs sont-elles conformes à ma politique de sécurité des systèmes d’information (PSSI) ?

Si vous souhaitez répondre à cette question, il faudra vous orienter vers les scans de conformité.

En résumé

Certains types d’audits ou de contrôles techniques sont accessibles quel que soit votre niveau de maturité cybersécurité. Il s’agit des revues de configuration, des revues de code, des revues d’architecture, des tests d’intrusion, des cartographies des actifs, et des scans de vulnérabilité.

Ces audits et contrôles se différencient aussi en fonction de l’approche que vous souhaitez mettre en place (ponctuelle ou continue).

En fonction des questions auxquelles vous voulez répondre, il pourra être nécessaire de compléter votre audit ou contrôle par un autre type.

Passons maintenant aux audits et contrôles techniques adaptés à une entreprise mature en matière de cybersécurité.