Rappelez-vous, lorsque nous avons créé ces VM, l’assistant de création nous a demandé à quel réseau attacher nos VM, et nous avions sélectionné le seul réseau proposé, “VM Network”.

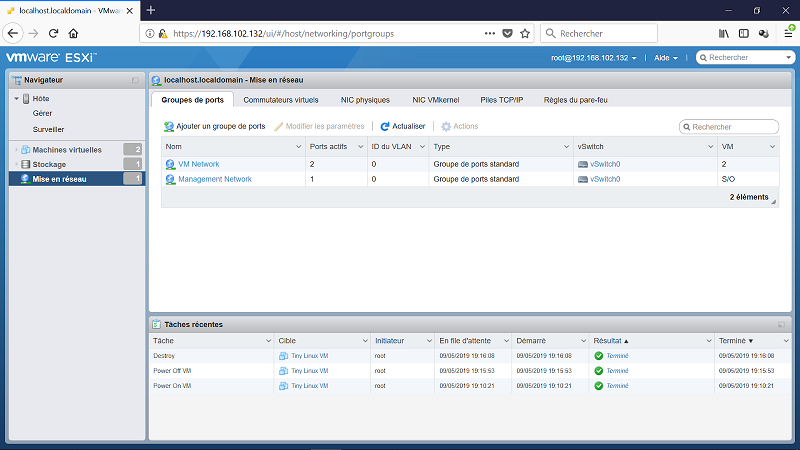

Pour y avoir plus clair, dans le panneau latéral de l’interface de gestion de votre ESXi, cliquez sur “Mise en Réseau”, onglet “Groupes de ports”.

Vous voyez alors apparaître les réseaux virtuels appelés “groupes de ports” déjà configurés sur votre ESXi.

Pour l’instant, 2 réseaux sont disponibles :

VM Network : Réseau dédié aux VM ;

Management Network : réseau dédié principalement à la communication entre votre ESXi et le réseau interne de l’entreprise. C’est le réseau qui a été configuré lors de l’installation de l’ESXi.

C’est pour cette raison qu’il ne vous était pas proposé de rattacher vos VM au Management Network qui est dédié à la gestion de l’ESXi, comme son nom l’indique.

Vous remarquez aussi que chaque réseau ou groupe de ports est rattaché à un vSwitch ; ici, le vSwitch0.

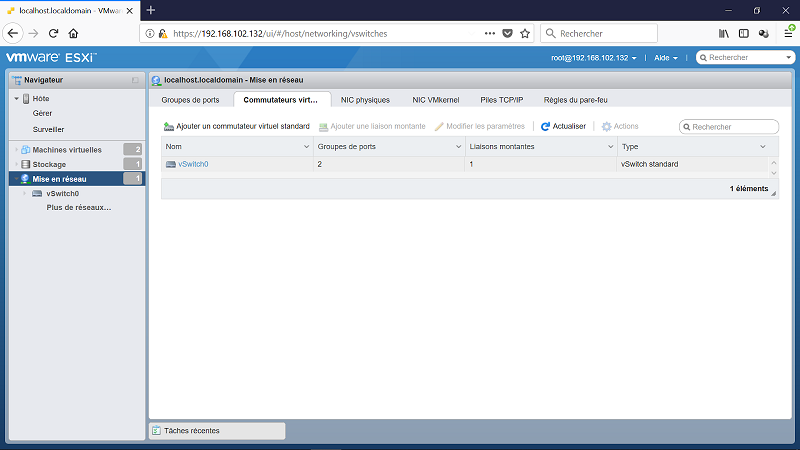

Allez ensuite dans l’onglet “Commutateurs virtuels” ; c’est ici que vous pouvez créer d’autres vSwitches et modifier ceux existants.

Enfin l’onglet “NIC physiques” liste le nombre d’interfaces physiques présentes sur votre serveur ESXi. Ici, il n’y en a qu’une.

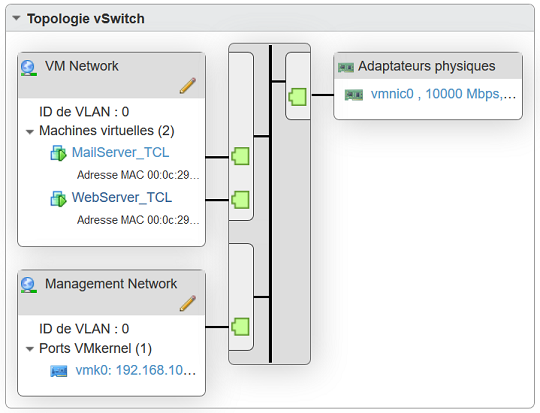

Pour comprendre la différence entre une interface physique, un vSwitch et un groupe de ports, retourner dans l’onglet “Commutateurs virtuels” et cliquez sur le “vSwitch0”. Vous arrivez sur une page qui décrit très bien comment fonctionne le vSwitch0 et à quoi il est connecté.

Un réseau ou groupe de ports est connecté à un vSwitch, qui lui-même se connecte à une interface réseau physique.

On peut faire un parallèle avec les VLAN, qui permettent de compartimenter les ports de votre switch physique. Ici c’est la même chose, les groupes de ports compartimentent une partie des ports du vSwitch. Et pour empêcher les VM d’un groupe de ports de communiquer avec les VM d’un autre groupe de ports, il suffit de leur affecter un ID de VLAN différent.

Essayons cela : on souhaite que nos 2 VM ne puissent plus communiquer directement avec l’ESXi.

Pour l’instant, la configuration est la suivante :

Machine | Groupe de ports | VLAN | Adresse IP |

MailServer_TCL | VM Network | 0 | 192.168.102.137 |

WebServer_TCL | VM Network | 0 | 192.168.102.138 |

ESXi | Management Network | 0 | 192.168.102.132 |

Bien que dans 2 groupes de ports différents, toutes les machines puissent communiquer entre elles car elles sont dans le même réseau et ont le même ID de VLAN.

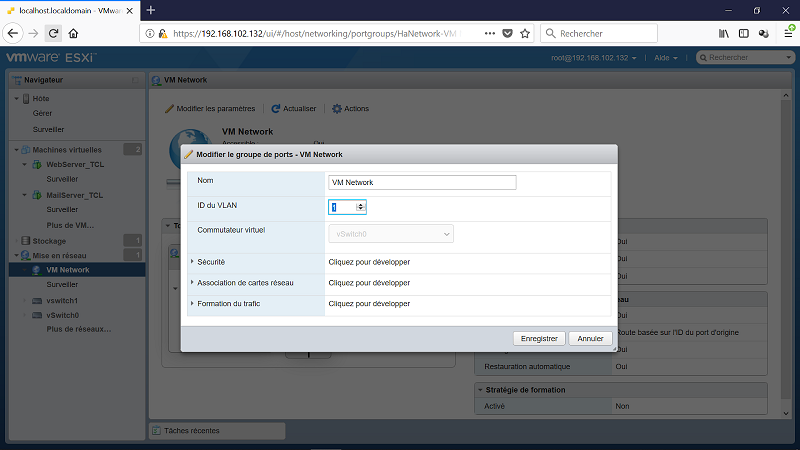

Pour cloisonner la communication, on affecte un ID VLAN différent à chaque groupe de ports. Par exemple, affectons le VLAN 1 au VM Network.

Pour cela, dans le paramètre de VM Network, cliquez sur “Modifier” et changez le numéro d’ID :

La configuration devient la suivante :

Machine | Groupe de ports | VLAN | Adresse IP |

MailServer_TCL | VM Network | 1 | 192.168.102.137 |

WebServer_TCL | VM Network | 1 | 192.168.102.138 |

ESXi | Management Network | 0 | 192.168.102.132 |

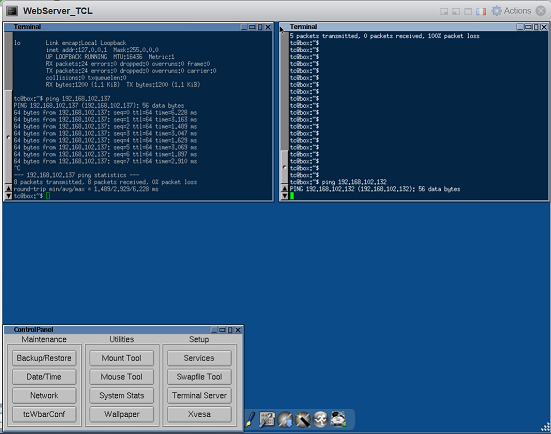

Et le VM WebServer_TCL ne peut plus communiquer avec l’ESXi, alors qu’elle peut toujours le faire avec MailServer_TCL :

Ici, nos 2 VM sont connectées au groupe de ports d’un vSwitch relié à une interface physique permettant d’accéder au réseau de l’entreprise, et potentiellement à Internet.

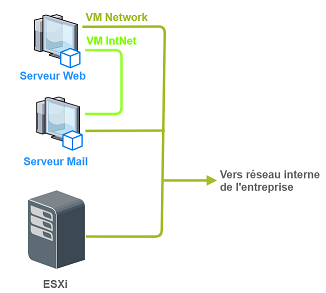

Mais imaginons que nous voulions créer un réseau complètement privé entre les VM. Un réseau dédié à leurs échanges.

Pour cela, on va créer un nouveau vSwitch qui ne sera pas relié à une interface réseau physique.

Le but est de créer ce type de réseau :

Allons-y.

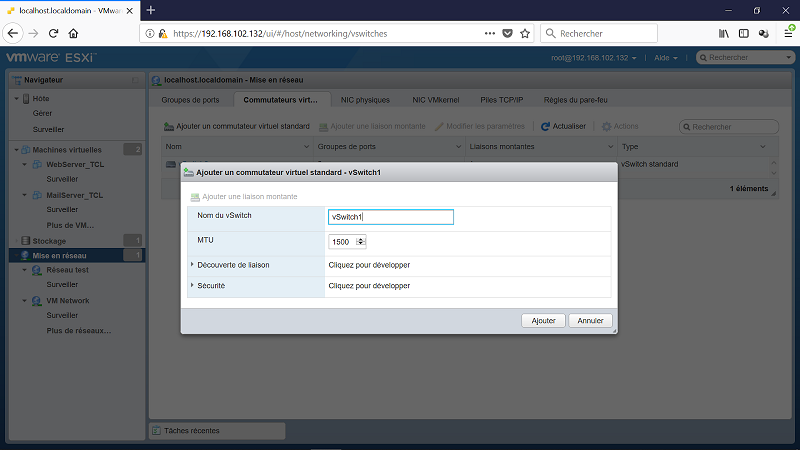

Étape 1 : Créez un vSwitch

Cliquez sur “Ajouter un commutateur virtuel standard” et nommez-le vSwitch1.

Vous remarquez qu’il ne vous est même pas proposé de l’attacher à une interface physique, tout simplement car il n’y en a plus de libre. Notre seule interface physique étant déjà rattachée au premier vSwitch.

Étape 2 : Créez un groupe de ports

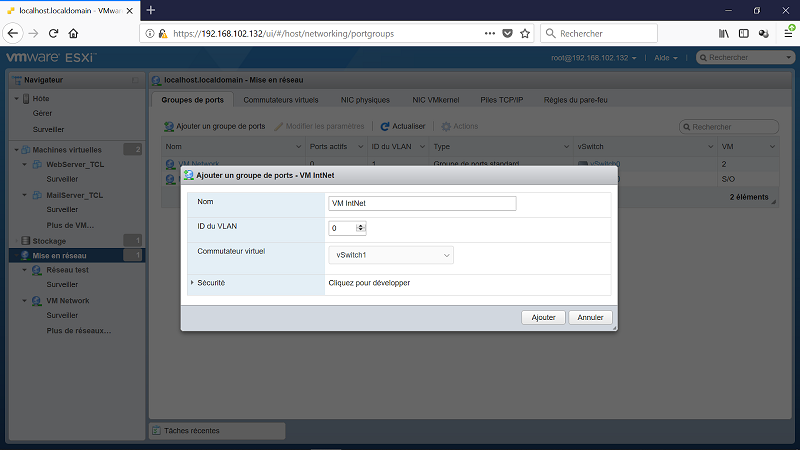

Cliquez sur “Ajouter un groupe de ports”, nommez ce groupe de ports comme vous le souhaitez. J’ai choisi VM IntNet (pour Internal Network).

Étape 3 : Ajoutez une interface réseau aux VM

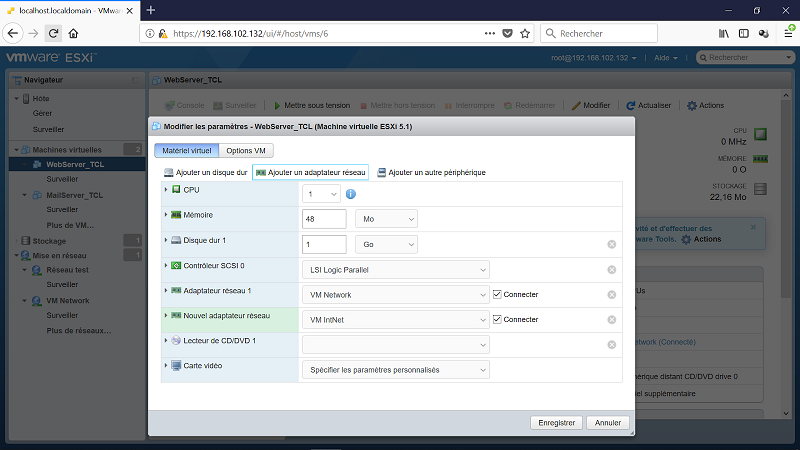

Il suffit maintenant d’aller dans la configuration de vos 2 VM et de leur ajouter une interface réseau connectée au réseau “VM IntNet”.

Puis démarrez vos VM.

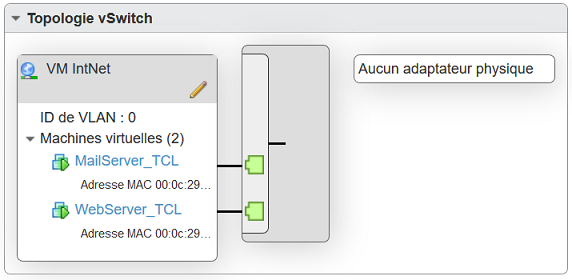

Pour information, voilà à quoi doit ressembler la configuration de votre vSwitch1 :

Étape 4 : Configurez la nouvelle interface

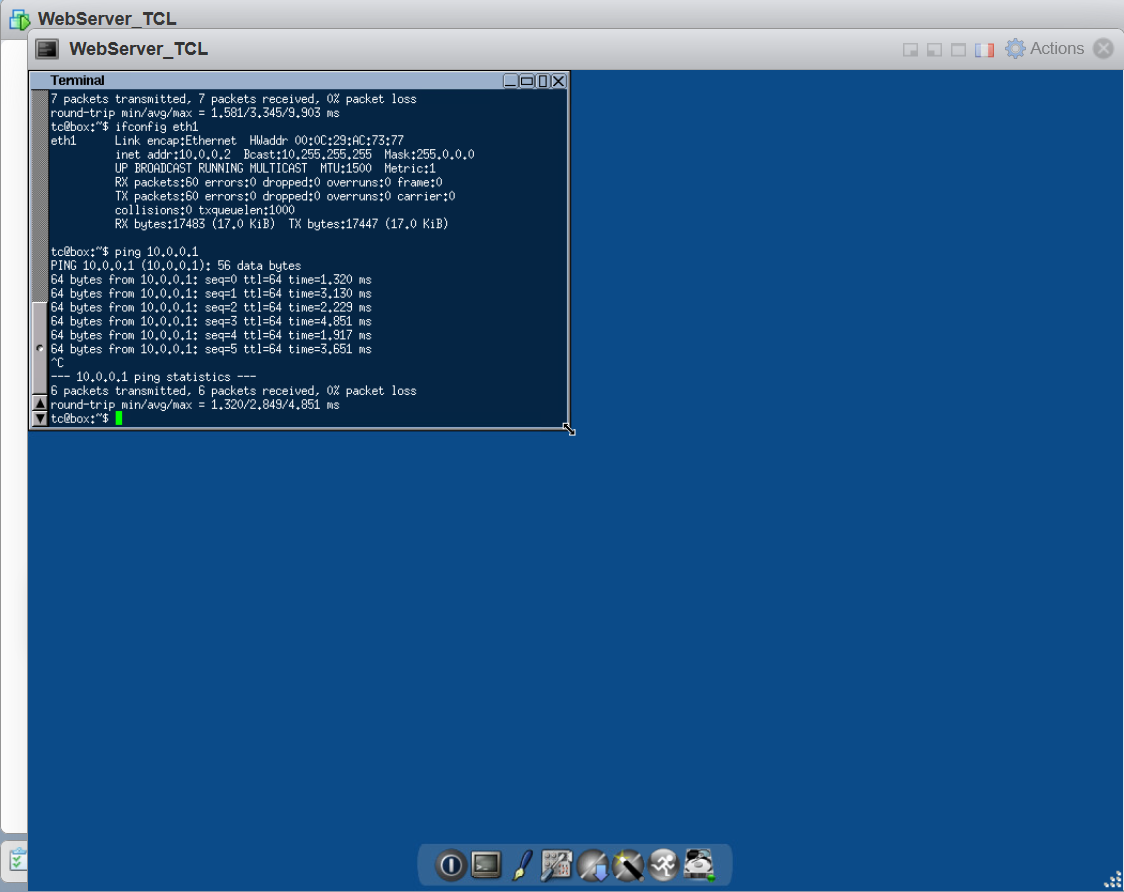

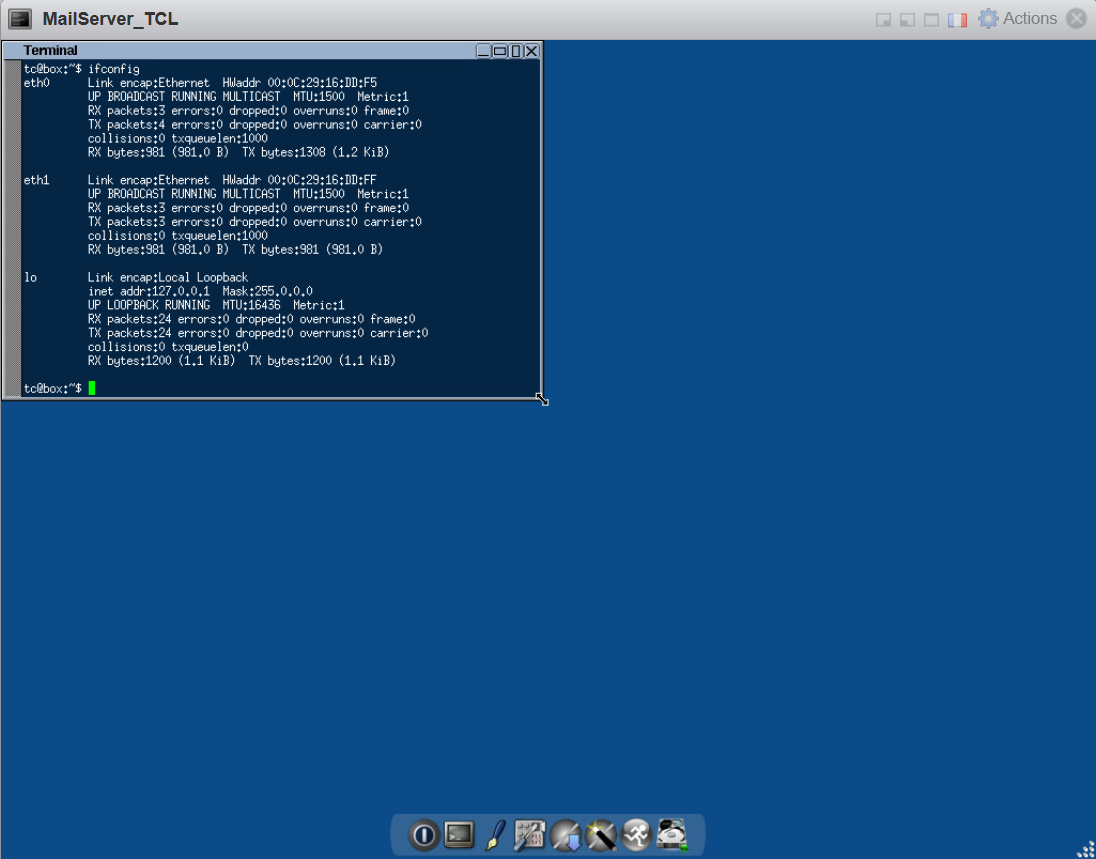

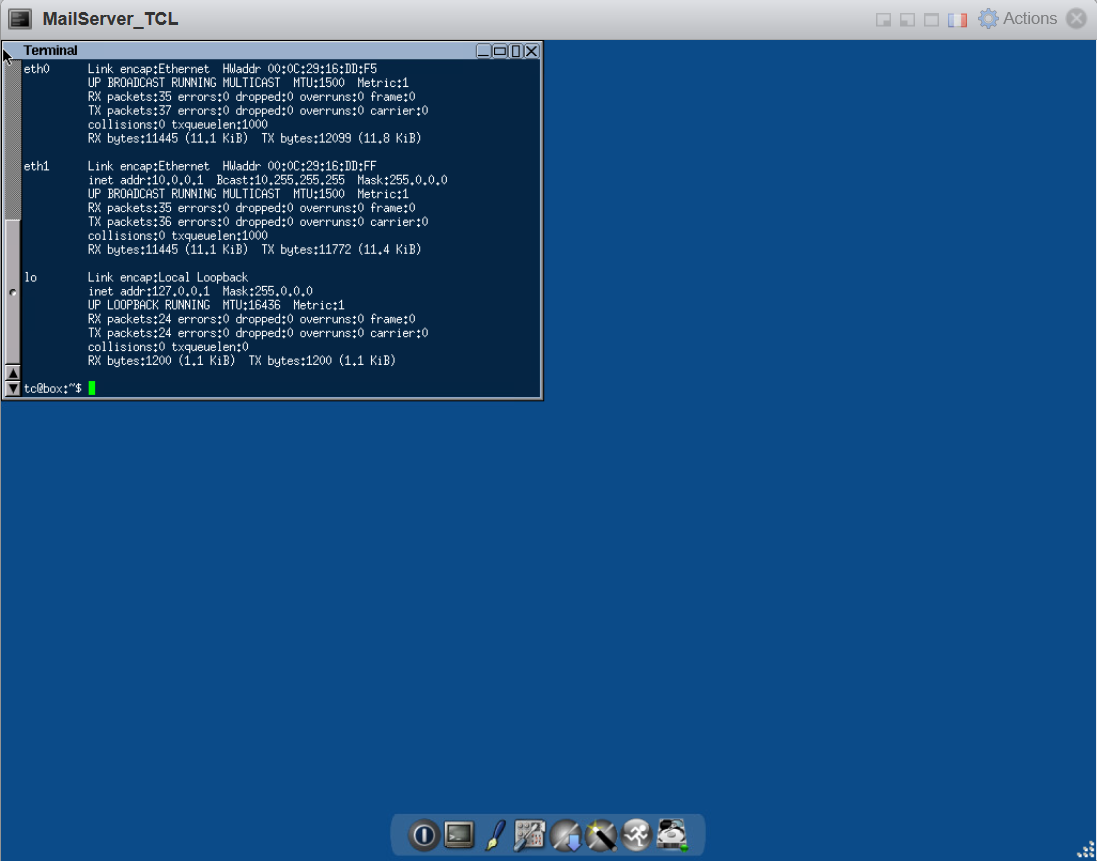

La commande ifconfig m’indique qu’une nouvelle interface eth1 est présente et qu’elle n’a pas d’adresse IP.

Affectez à la machine MailServer_TCL l’adresse 10.0.0.1 avec la commande :

sudo ifconfig eth1 10.0.0.1Voici votre nouvelle configuration réseau :

Et faites de même sur la machine WebServer avec l’adresse 10.0.0.2, toujours sur l’interface eth1.

Étape 5 : Testez !

La communication est bien établie entre nos 2 VM via le nouveau vSwitch1 :